聰明辨識Type-C

裝置控管

不論受外部攻擊、內部威脅與資料外洩,連接端點的外接裝置無疑是個危險的管道。裝置控制還有助於防止網路資源被濫用或不當利用;防止未經授權的使用者存取設備,另一方面也算提高生產力。除簡單的阻擋、關閉裝置外,更要考量盡可能降低業務營運的衝擊。

單純的阻擋連接介面,無法應對現今複雜的工作流程;檔案或資訊被複製出到外部實體裝置的途徑,除了裝置的連接,還有檔案系統、檔案管理員、應用程式、作業系統等環節,每一層都可以阻斷外洩的途徑。除了USB介面之外,其他的介面(Type-C)也會產生外接儲存裝置。

在家工作的比例增加,連接額外視訊會議裝置、音訊設備等,使得資安管理更為複雜。單單禁用USB 介面或禁用裝置,導致合理使用的裝置受到限制。提供辨識相同介面的各種類型裝置分別控管,不但能適應彈性工作調整,也確保資料不外洩。

端點防護提供自保

勒索攻擊

勒索軟體的演變持續發展的趨勢中,旨在通過竊取後威脅公開洩漏受害者的資料,逼使受害者不得不付贖金,以此來對抗備份和災難復原工具等傳統防禦措施。不同於以往僅僅綁架資料勒贖,這種以逼迫公開資料為獲利為手段,未來將成為更大的威脅。

隨著業務運作比以往都更具移動性,移動設備和作業系統將越來越針對;隨著員工使用個人設備,存取和共享公司的敏感資訊,這些將成為攻擊者入侵的絕佳選擇。

針對各攻擊階段特性,利用端點防護的優勢,保護裝置上的資料。例如應用程式控管,將不使用的 AP 禁用,或限制AP、使用者存取網路或資料夾,避免勒索軟體的發作、擴散後的破壞。搭配檔案加密、備份機制,確保最後防線,維持持續營運。

不同工作場域防護零死角

權限設定

業務代表在總公司時,X-FORT套用的是指定的使用者政策。之後被公司派遣到海外分公司出差,在途中使用筆電修改簡報,這時候離線政策生效。到了分公司之後,進辦公室連線使用,此時X-FORT agent 判斷所在網段,自動切換套用當地網段政策。因需要額外寫出檔案到隨身碟,在出差期間增加設定暫時政策。以上這些過程,完全不需IT 人員介入修改政策。

Telework

因應疫情衝擊,許多企業減少出差與大型活動,除實體辦公室人員需分區、分組、分流辦公,部分員工居家遠距辦公等措施降低衝擊,但也帶來新的資安危機。

[多層存取] 導入跳板機制,外部遠端連線僅限連入組織的中繼主機,並強化身份認證

[網路監控機制] 啟動連線存取記錄、連線活動記錄、辦公區操作記錄、上網行為記錄

[限制存取連結裝置] 限制遠端連線分享連結本機資源、防止企業資料外流到遠端存取設備 (如:RDP分享本機磁碟)

有效反應阻絕

EDR 事件反應

有別於固定資安政策對工作的衝擊,偵測條件在既有的資安政策下,賦予更彈性的機制。透過各種事件偵測結果,給予使用者不同反應動作。

[情境1]

可用於監視使用者對特定內部伺服器存取活動,監測異常網路流量行為、使用可疑port連線等;並在活動發生時,可立即主動切斷使用者對該伺服器的連線。

[情境2]

使用者因業務需求,需小量的將檔案寫出到隨身碟,但一般資安政策只能設定開關,一旦開放就只能採用記錄來達到事後稽核的目的。採用EDR則可在固定時間內,如1hr發現有大量寫出,就可採取阻擋隨身碟的動作,並立即通知管理者。

SVT 伺服器安全通道

員工帶 BYOD 到企業環境中使用,可能帶來不預期的危害。現代的IoT 或可攜式智慧運算裝置越來越小,像是Raspberry Pi 這樣的裝置,能來用來滲透連接企業網路。由於太小,實體安全機制可能都很難發現。IT 和資安團隊應啟用針對性的安全設定,必須防止未經授權的裝置存取企業網路資源,以及存取辦公用的電腦裝置。

在企業內部部署的端點安全防護方案,由中央集中控管,必須識別用戶端彼此是互為信任;即使是信任的裝置,還要進一步限制其存取的網路資源。就像一個小型的NAC,當存取活動發生時,端點的防護程式檢查對是否也具備合法的防護程式;再進一步確認可以存取的目的資源,例如CRM、ERP等。即使員工瞞天過海,通過層層門禁,也擁有身分驗證;但裝置不是防護系統所認可的,即無法存取,保護了資料不致外洩。

金融業端點

ATT&CK 認為,攻擊行為最後還是落在端點上,95%以上的端點都裝有防護方案,然而傳統預防已知攻擊方式,無法對應對傾向以正常合法方式進行的攻擊,以致效果不彰。

NIST認為最有政策落實點(PEP,Policy Enforcement point),正是端點設備。回歸到資料保存與移動本身,監管單位的要求,保存與傳輸使用加密保護;依據資料內容判斷,標記與記錄使用者行為;把守重要出口,限制檔案傳輸。

• 加密機敏檔案,並保留各式使用者操作記錄

• 端點出口端,寫出檔案審核放行控管機制,留存使用者軌跡記錄

• 遠端帳號管理,刪除不必要的用戶端帳號

• 檢視使用者登入登出系統時間,避免員工之帳號遭盜用之情事,防範並查明異常入侵事件。

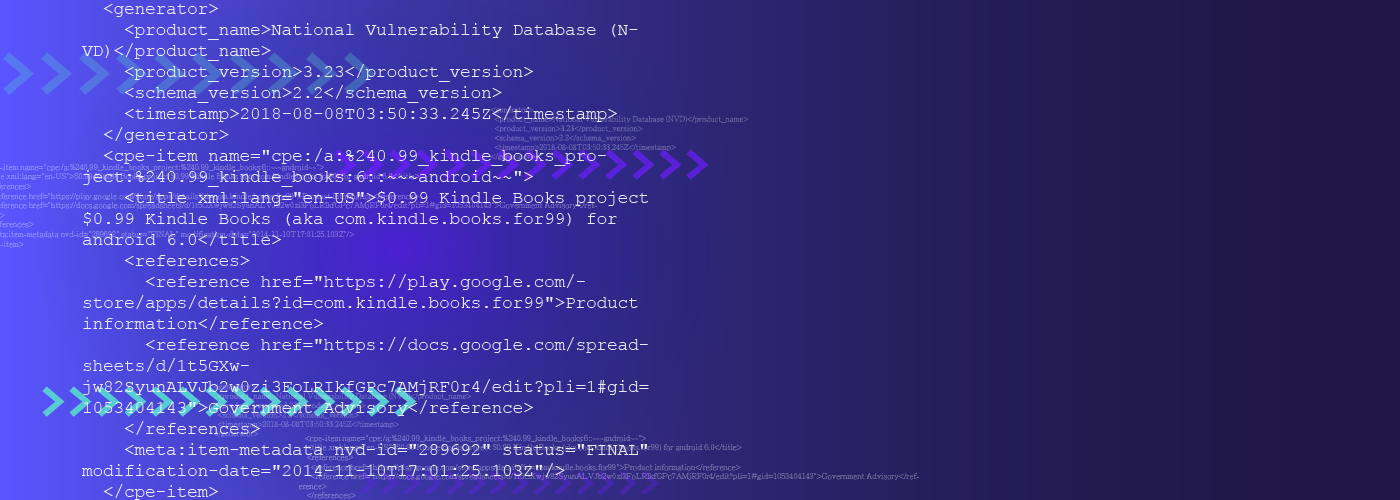

政府 / CPE 軟體描述

盤點軟體資產,自動比對CPE字典,輸出作業系統、軟體應用程式的準確資訊,一鍵上傳VANS系統比對弱點。輕鬆符合法規稽查要求,不遺漏終端裝置的軟體漏洞。

• 支援CPE字典更新,及使用自訂字典

• 自動蒐集端點上安裝軟體資產

• 比對CPE字典,轉換成軟體版本統一描述格式

• 軟體名稱相似度可調整,提高相容性

• 調整演算法剔除不合適的比對結果

• 輸出結果上傳VANS系統比對弱點

• CPE比對結果可輸出JSON,EXCEL

• 可利用CPE 識別結果查詢NVD,CVE

• 軟體異動與更新追蹤與報告