文 / 精品科技 資訊安全顧問兼資安部經理 / 陳伯榆

新版 ISO/IEC 27001:2013升級背景說明與考量

首先要了解升級的背景,關於ISO/IEC 27001升級,依據國際標準組織(ISO)遵循標準,每隔5年必須進行升級修訂的原則來進行。而目前的版本是已經使用8年,這8年的資訊安全變化已非同日而語,必須因應需求進行調整升級。大家也認同原先ISO 27001:2005與ISO 27002:2005的版本在體系整合、控制項邏輯問題、充分性等條件都有強化改進的空間。此外雲端安全更是不能輕忽的狀態ISO/IEC 27001:2013可以與雲端安全聯盟 Cloud Security Alliance (CSA) 所提出雲控制措施矩陣Cloud Controls Matrix (CCM)讓相關控制措施充分結合與應用,就是在處理新資訊服務的另一發展趨勢。

新版 ISO/IEC 27001:2013的升級特色

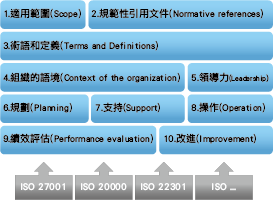

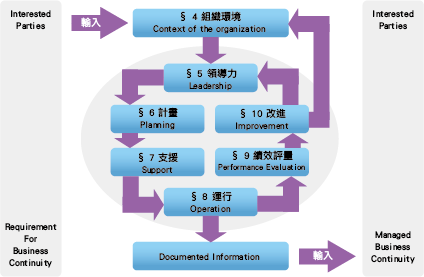

有三個重要特色,分別是:(1) 採行新的結構;(2)控制項設計更精準;(3) 考量發展的新趨勢與更多指引性參考。考量管理體系更易於整合,新版標準中採用Annex SL 做為結構框架(參見圖1),讓資訊安全管理體系更易於與其他管理體系進行整合。對部分控制項進行了合併、刪除,並且新增部分控制項來反映目前資訊安全發展趨勢與議題,更深入考量到智慧裝置、IT委外、供應鏈管理、系統開發)。 也提供更多指引性的延伸參考:新增許多指引提供企業參考,組織透過不同面向及風險評估,進行深度的強化作業。包含:金融服務、數位鑑識、供應鏈管理、軟體開發測試…等。

圖1:Annex SL(previously ISO Guide 83)框架

新版 ISO/IEC 27001:2013的升級特色

|

§ 章節

|

描述

|

|

4.組織環境

|

屬於PDCA中Plan階段的一個部分。本章在於建立適用組織資訊安全管理環境的必要要求,包括需求、要求不範圍。涉及瞭解組織現狀及背景、明確建立資訊安全管理體系的目的、理解相關方的需求期望、確定資訊安全管理體系範圍。

|

|

5.領導力

|

屬於PDCA中Plan階段的一個部分。本章總結了最高管理層在資訊安全管理體系中承擔角色的具體要求,以及如何通過聲明的策略,向組織傳達領導層的期望。包含了領導力、資訊安全方針目標、角色、職責和承諾。

|

|

6.計畫

|

屬於PDCA中Plan階段的一個部分。本章處理風險和機遇的行勱,以及可實現的資訊安全目標不實現計畫。涉及了資訊安全風險評估、風險所有者、資訊安全風險處置、適用性聲明、資訊安全目標。

|

|

7.支持

|

屬於PDCA中Plan階段的一個部分。詳細敘述建立、實施、保持和改進一個有效的資訊安全管理體系所要求的各項支持。包括:資源要求、參與人員的能力、意識、與利益相關方溝通、文件化資訊。

|

|

8.運行

|

屬於PDCA中Do階段的一個部分。本章要求組織計畫並控制資訊安全要求的運行,涉及運行計畫及控制、資訊安全風險評估、資訊安全風險處置。

|

|

9.績效評價

|

屬於PDCA中Check階段的一個部分。度量ISMS執行、ISMS國際標準及管理層期望的符合性、尋求管理層級的期望與回饋。涉及監控、度量、分析和評價,內部審核,管理評審。

|

|

10.改進

|

屬於PDCA中Act階段的一個部分。本章定義了通過糾正行為來識別和持續改進。

|

圖2:參考ISO 30300:2011文件結構

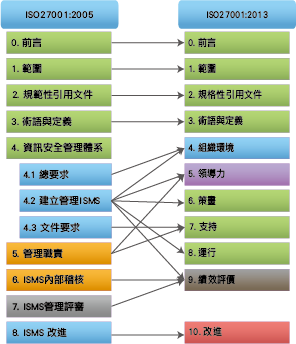

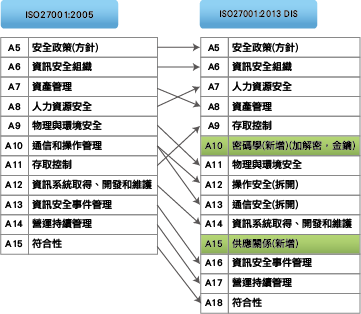

歸納上述的結構,我們可以進一步將ISO27001新舊版在結構整合出對照圖,如圖3,就可以知道新舊間的變化與改變。

圖3:ISO27001新舊版在結構整合出對照圖

新標準下控制域變化與說明

針對控制域,在ISO/IEC 27001:2013可拉出三個次項來分析,(1)新增控制項說明;(2)合併後控制項說明;(3) 刪除控制項說明來描述新舊控制項的差 異。

(1)新增控制項,如下:

|

控制項

|

描述

|

防護技術與說明

|

|

A.6.1.4專案管理中的資訊安全

|

資訊安全應融入專案管理中,與專案類型無關

|

加強專案中的安全管理。

|

|

A.12.6.2限制軟體安裝

|

應建立規則來控制使用者安裝軟體

|

控制版權及技術漏洞風險。

|

|

A.14.2.1安全開發策略

|

應制定及應用關於軟體和系統的開發規則

|

加強資訊系統生命週期中的資訊安全管理,建立安全開發策略、程式與流程。

|

|

A.14.2.5系統開發程式

|

應建立安全系統開發流程,記錄,維護並應用到任何資訊系統開發工作

|

|

|

A.14.2.6安全的開發環境

|

組織應建立並適當保護開發環境安全,並集成涵蓋整個系統開發週期的工作

|

|

|

A.14.2.8系統安全性測試

|

在開發的過程中,必須測試功能的安全性

|

|

|

A.16.1.4資訊安全事件的評估和決策

|

資訊安全事件應當被評估與決策,如果他們被歸類為資訊安全事件。

|

完善資訊安全事件管理生命週期

|

|

A.16.1.5資訊安全事故的回應

|

資訊安全事件應依照程序進行回應

|

|

|

A.17.1.2實現資訊安全的連續性

|

組織應建立、記錄、實施並維護流程、程式、控制項,以保證在便利 情況下要求的資訊安全連續性的等級

|

加?可用性管理,完善原BCM管理的生命周期。

|

|

A.17.2.1資訊處理設施的可用性

|

資訊處理設施應當實現相符,滿足可用性需求。

|

(2)合併後控制項說明

|

ISO 27001:2013 DIS

|

ISO 27001:2005

|

|

A.6.1.1資訊安全的角色和職責

|

A.6.1.3 資訊安全職責的分配

A.8.1.1 角色和職責 |

|

A.9.2.1用戶註冊和註銷

|

A.11.2.1 用戶註冊

A.11.5.2 使用者標識和鑒別 |

|

A.9.4.2安全登錄程式

|

A.11.5.1 安全登入規則

A.11.5.5 會話超時 A.11.5.6 連線時間的限定 |

|

A.12.4.2管理員和操作員日誌

|

A.10.10.3 日誌資訊的保護

A.10.10.4 管理員和操作員日誌 |

|

A.14.1.2保護公共網路上的應用服務

|

A.10.9.1 電子商務

A.10.9.3 公共可用資訊 |

(3) 刪除控制項說明

|

刪除控制措施

|

理由

|

|

A.6.1.1資訊安全的管理承諾

|

在ISO 27001正文中,管理層承諾已經包含其內容

|

|

A.6.1.2資訊安全協調

|

內容與ISO 27003中關於ISMS建立與實施的內容重複

|

|

A.6.1.4資訊處理設施的授權過程

|

已經包含在A6.1.1中的一部分,沒有必要再單獨呈現描述

|

|

A.6.2.1與外部各方相關風險的識別

|

在ISO 27001正文風險評估與處理中已經體現

|

|

A.6.2.2處理與顧客有關的安全問題

|

在ISO 27001正文風險評估與處理中已經體現

|

|

A.10.2.1服務交付

|

|

|

A.10.7.4系統檔安全

|

系統檔也屬於資訊資產,他們如何保護取決於其風險

|

|

A.10.8.5業務資訊系統

|

該控制項幾乎涉及整個標準,控制效果丌明顯

|

|

A.10.10.2監視系統的使用

|

是Event Logging(A12.4.1)控制措施的子集

|

|

A.10.10.5故障日誌

|

是Event Logging(A12.4.1)控制措施的子集

|

|

A.11.4.2外部連接的用戶鑒別

|

相關內容被access control(A.9.1.1)涵蓋

|

|

A.11.4.3網路上的設備識別

|

相關內容被 networks control(A.13.1.3)涵蓋

|

|

A.11.4.4 遠端診斷和配置埠的保護

|

相關內容被 networks control(A.13.1.3)涵蓋

|

|

A.11.4.6網路連接控制

|

相關內容被 networks control(A.13.1.3)涵蓋

|

|

A.11.4.7 網路路由控制

|

相關內容被 networks control(A.13.1.3)涵蓋

|

|

A.11.6.2敏感系統隔離

|

在互聯互通的世界這個控制措施的目標很難實現

|

|

A.12.2.1輸入資料確認

|

相關內容在System development procedures(A.14.2.5)體現

|

|

A.12.2.2內部處理的控制

|

相關內容在System development procedures(A.14.2.5)體現

|

|

A.12.2.3消息完整性

|

相關內容在 Information transfer policies and procedures(A.13.2.1)體現

|

|

A.12.2.4輸出資料確認

|

相關內容在System development procedures(A.14.2.5)體現

|

|

A.12.5.4信息泄露

|

相關?容在A.8.3.2/A.11.2.1/A.12.6.2/A.13.2.4和其他區域都有涉及

|

|

A.14.1.1 在業務連續性管理過程中包含資訊安全

|

相關控制內容在Implementing information security continuity(A.17.1.2)有體現

|

|

A.14.1.3制定和實施包含資訊安全的連續性計畫

|

相關控制內容在Implementing information security continuity(A.17.1.2)有體現

|

|

A.14.1.4 業務連續性計畫框架

|

相關控制內容在Implementing information security continuity(A.17.1.2)有體現

|

|

A.15.1.5防止濫用資訊處理設施

|

該控制內容與英國的一部法律相關

|

|

A.15.3.2資訊系統審計工具的保護

|

審計工具也屬於資訊資產,其保護由其有風險決定

|

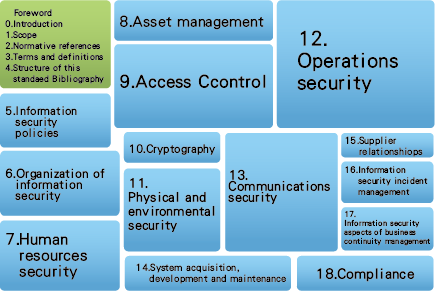

從上述控制區域的變化,我們可以清晰歸納出ISO/IEC 27001:2013新標準控制域變化:A5~A18,14領域變化對照圖(圖4)與18項整合圖(圖5),其中A5~A18就整合圖中5~18項。

圖4:A5~A18,14領域變化圖

圖5:ISO/IEC 27001:2013整合圖