在談論主題前,筆者先從近期很熱門一部電影Jason Bourne,「被入侵下載的檔案,CIA網路部門主管【反】入侵方式植入另一組惡意程式…」來當本文的「起始式」。話說早先Snowden事件,到Hacking Team入侵工具與政府交易記錄公開後,大概就屬這則新聞最讓人驚悚。

不論在私密論壇,或黑客Twitter訊息,都無法證實入侵Equation Group所取得「網路軍火工具」的方式。雖然義大利研究人員Claudio Guarnieri推測是因為監聽站(Listening Post)漏洞造成的,但僅是推測而已。談到Equation Group(方程組)就必須追溯到當年的Stuxnet也被指涉與其團隊有關,卡巴斯基對該組織的評價質量相當高:「該秘密組織所用技術之複雜性和精製度,超越任何已知技術資訊。」

詭異發展過程

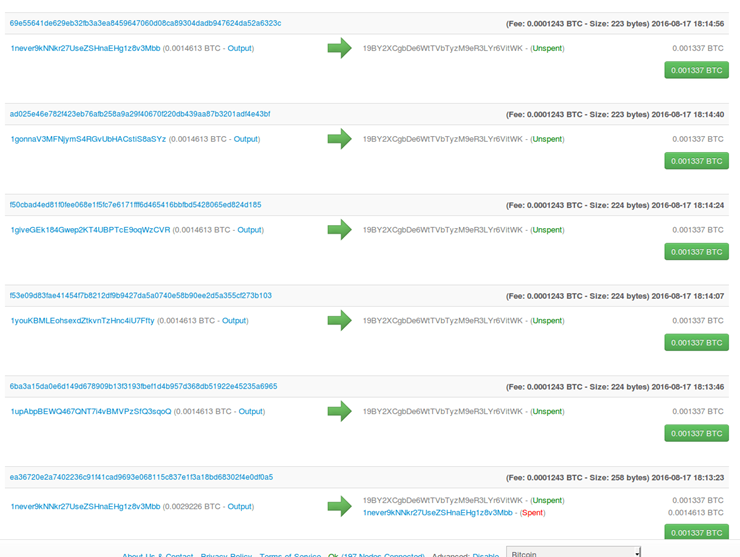

只知道The Shadow Brokers (國內新聞媒體都以「影子掮客」稱呼) 透過加密網路發送邀請信,販售其中40% 網路軍火工具,其金額高達6億美金,必須透過比特幣交易。The Shadow Brokers所公開相關目錄清冊 (部分目錄名稱與Snowden部分已公開資料目錄相符,應具其可信度),The Shadow Brokers並公開早期網路作戰工具,其目標是國內外知名防火牆廠商的入侵程式(幾乎各大廠全都無一倖免),作為提供取信公眾相關資訊。

國外組織評論,目前沒有2013年之後的資料,那個時間正是Snowden公佈NSA的機密文檔,NSA進而更動了基礎設施,但是不可否認的,目前並無管道佐證是否有取得2013年以後資料。國外媒體觀點都認為索價100萬比特幣應該只是煙霧彈。有一派說法是「Insider’s Job」,也就是內部人員所為,檔案清單中NSA TAO工具,這類工具就是儲存在被物理隔離的環境中,根本不會接觸網際網路。而Snowden在Twitter上發聲認為這是「俄羅斯對美國的回應」,至於真相究竟如何,估計還需要等後續更多的分析。

故事劇情還在上演中,根據Security Affairs所揭露的資訊,The Shadow Brokers「影子掮客」的比特幣帳戶發生微量的變化,匯入總計大約990美元(每筆0.001337 BTC),這些比特幣卻來自Silk Road比特幣帳戶 (補充說明一下為何奇特,因為Silk Road Bitcoin早在金融黑市破獲行動中被FBI處理控制了)。

技術上的含金量

要特別強調,目前被公開的資料中,所選定的標的物是Cisco ASA & PIX系列、Juniper Netscreen & SSG系列、Fortinet、TopSec以及華為相關防火牆入侵,所使用的技術包含0-Day 已知相關漏洞。單這些防火牆系列,就足以讓許多公司企業以及政府單位緊張了,因為即便是2013年以前的產品,應該還有多單位組織還在使用,甚至過保不再更新升級。相關網路軍火工具,也間接獲得各大廠的有效性證實,企業組織必須及早因應處理。

在公開資訊中,已經有資安技術人員開始測試使用相關工具,也提出相對應演練後分析報告,確實十分精彩,並「推測」其相關目錄用途,分述如下:

- Bananaglee:放置Juniper及思科ASA防火牆的後門工具

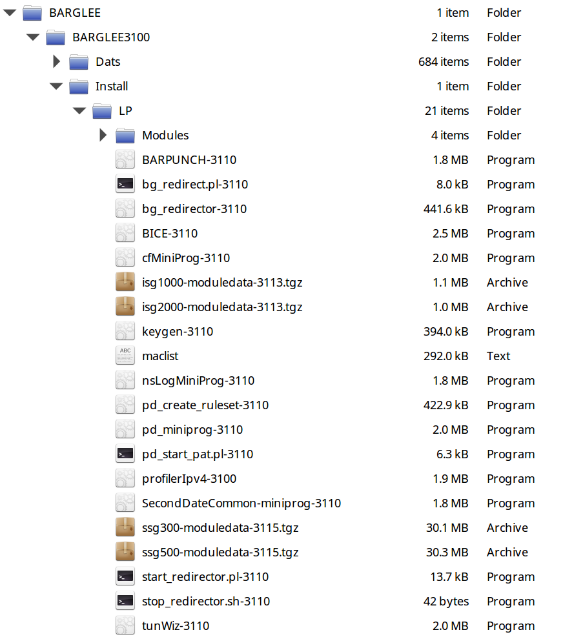

- Barglee:類似Bananaglee防火牆後門工具

- Blatsting:用在目標物的工具,包含scan, sniffer, lp

- Buzzdirection:攻擊用工具

- Explooits:EXP目錄

- Scripts:各類腳本與使用說明

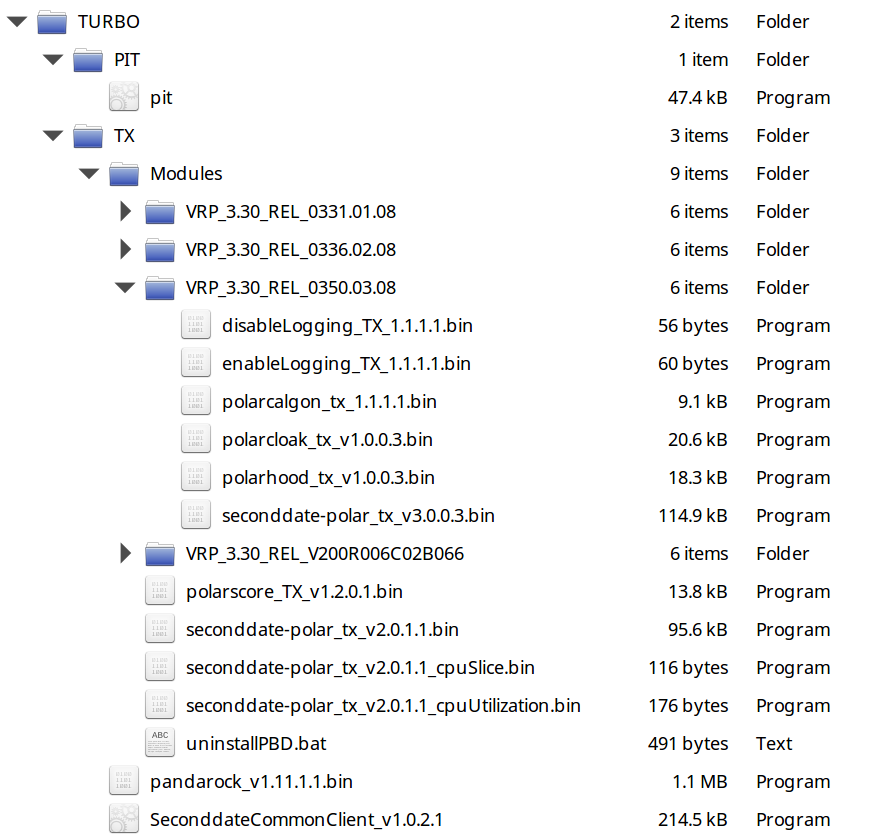

- Turbo:針對華為設備的後門工具

…等,

在核心上應用不外乎三個模式工具:1. 控制端操作使用;2. 建立tunnel通道;3.獲取流量。其他未公開的工具資料相信應該更為驚人。在github.com公開相關資訊。

重新思考防禦的價值

本文不去深究相關技術應用,因為被稱為「網路軍火」演訓過程,只是證明網路作戰已經成熟,例如在2016/7/17 NATO北大西洋公約組織正式將網路戰爭當成第四戰場。不論是在國家安全或是企業組織安全,防禦戰略思維必須調整改變,不要把防火牆當成無敵模式。深入分析防火牆底層OS,就是一套精心設計過的安全系統環境,我們更該尊敬每個安全設計,因為它們有其一定的功效。但是100%依存國外產品或是放大資安產品功能是不正確的觀念,所謂防禦應該是綿密細緻的「管制性」思考,透過各類安全系統,彼此協防才能在一道一道防護中,將傷害降到最低。

必須從「局端」防護到「端點」防護一併納入考量。網路、系統、裝置資料、人員是構成一個企業或組織IT整體環境整體要素,而「人」是資料流動主要核心,反觀「網路、系統、裝置、以及資料」,實質上是中性的,人更是創造並使用「網路、系統、裝置、以及資料」的元素。當企業或組織只依賴單一防護結構如防火牆、防毒…單一面向思考,勢必漏洞百出資料流竄。

當我們評論外來駭客利用人所創造的環境缺漏(我們可以從漏洞資料庫,取得許多原生攻擊程式),進行攻擊入侵取得資料;另外的思考是內部人員更容易透過這樣的環境,輕易取得相關資料,就如同文中所提的「Insider’s Job」,誰能說得準呢!?