資料保護,攸關著企業或組織營運生存。企業營運或政府治理都會內外部角色組成,以企業來分析舉凡:業務、研發、財務、法務、稽核、MIS、資安…等,依公司規模有其部分差異。即便政府公務單位不同,在資安治理理念也是雷同。就資料外洩所帶來的損失是十分嚴重的課題。不論是企業或是政府,都需要建立從點(端點)到面(資安疆界)的整合性安全架構,來抑制著內外部威脅。

傳統的駭客入侵,需要一層一層由外向內「敲門」穿透,在安全防護體系保護下,是需要耗費時間與專業能力。反之,換成由內向外穿透,那就容易多了。因為內部已是熟悉作業環境的Insider,據其專業能力亦可扮演Insider + Hacker 角色,即便不懼其專業能力亦可以轉變成 Insider + Host 的中介狀態。配合外部鼓動、金錢誘惑、專業竊取工具易於取得,內對外的資料外洩是一個極為嚴肅的課題。資安與稽核的角色,真的有能力了解多樣工具應用環境進而施行防護,是值得我們再驗證與強化的能力。

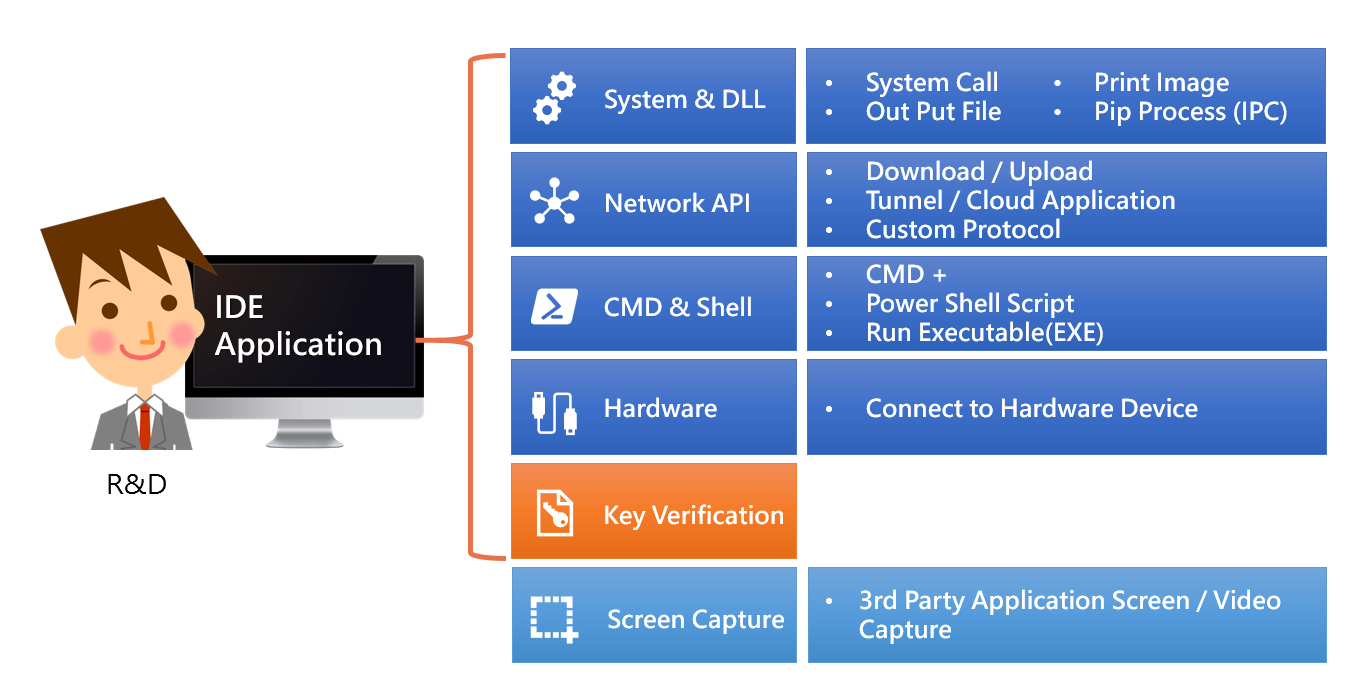

從公司生財工具軟體分析起,舉凡IDE, EDA, CAx, ICT, PCB, simulation...都是常見類型,而開發過程中輔以開發版、實驗機台、手臂機器,更與RD工作環境產生連結(設備工程師的環境)。常見資安防守模式:檔案加解密是檔案落地後,才能有效的防守。熟捻研發工具的工程師,沒告訴資安稽核的秘密是,「研發資料產出未落地前,就有機會將檔案送出防護疆界」,這些工具可以叫用系統程序、指令叫用、甚至自己撰寫傳送的測試程序,讓未成檔案前送出參數或資料內容….等。高端Insider更可以搭配竊取工具,如:DNS Tunnel方式穿透、udp傳送…等鮮見手法,這才是研發沒說白的真實樣貌。

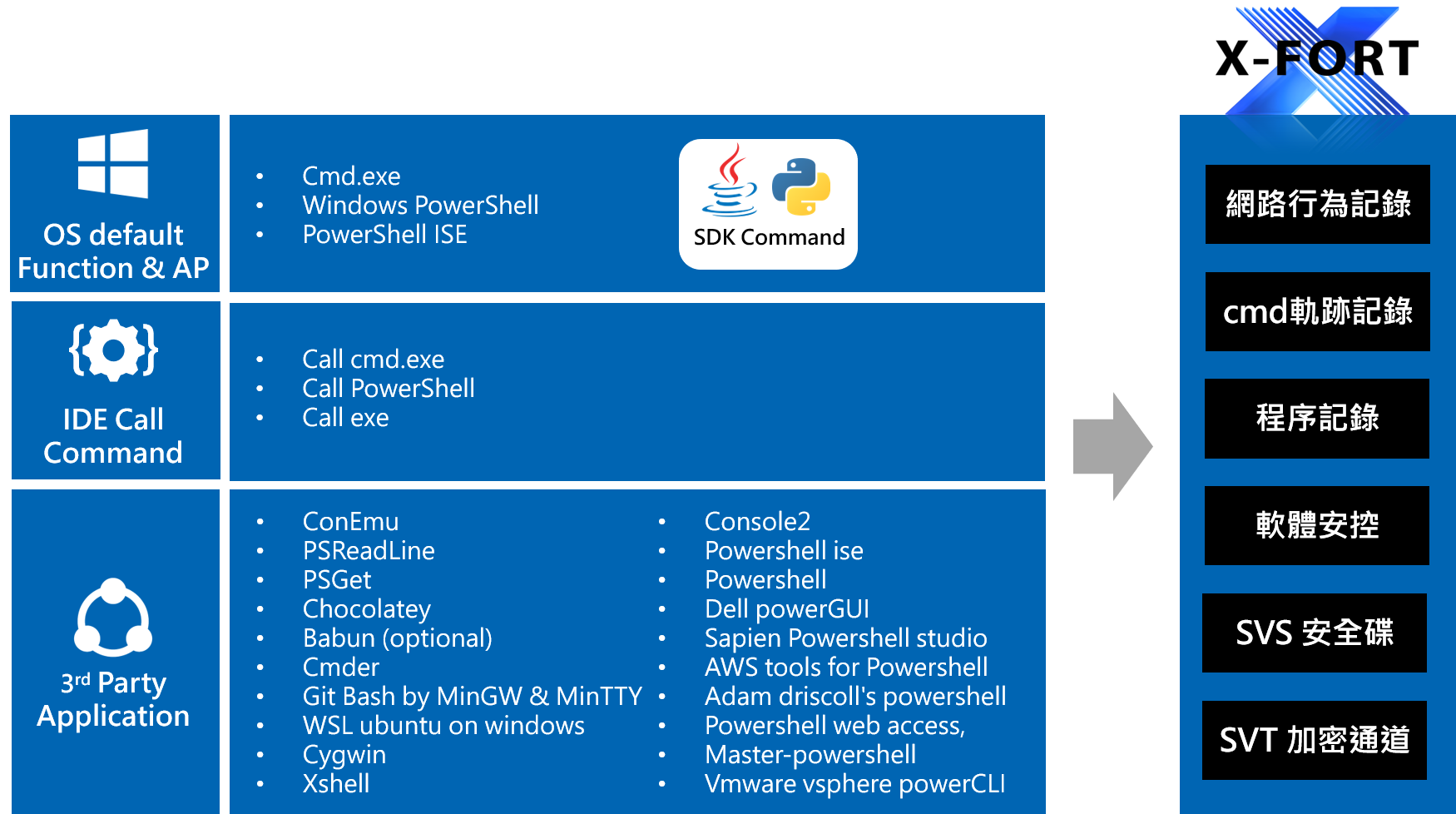

接著要深入到系統指令叫用,有些企業會透過GPO限縮CMD PowerShell…的權限,可使萬萬沒想過,當時再安裝研發工具時可能是使用了系統管理者權限安裝,讓研發人員啟用研發工具當下,繼承較高的權限,讓系統叫用變成一個資料外洩的破口。另外這些系統叫用,可能是研發必須要的一項開發元素,是否有稽核機制可以彌補這樣的風險呢!? CMD PowerShell指令記錄,可以再管控與研發上取的相對應的平衡。也讓稽核與資安有更充足資訊來檢視分析風險。

上述兩個研發應用的安全實例,只是整體安全防護的結構,完整的安全防護思考,才是企業需要關注的目標,我們必須承認安全無法百分百面面俱到,但是關鍵性與價值性防守更是重中之重。