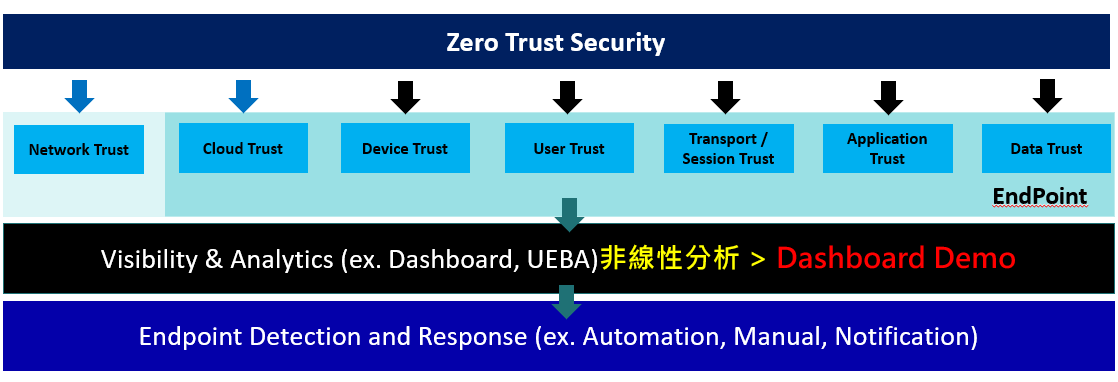

Zero Trust 以嚴格身份驗證過程所建立的安全使用模式。換個說法就是企業或組織在任何時候都不應信任其週邊內外的任何實體,將防禦範圍從廣域網路服務使用及週邊,縮小到個人或小群資源,更專注於資源保護。雖然初期建構的定義應在網路層面上,但是放到更大面向的端點使用安全更可展示其安全價值。換言之,透過身份驗證和管控授權的使用者及其端點裝置,在管控政策下放行或有限度使用應用程式、網路活動、外接裝置、資料及服務(參見示意圖)。透過管控限制保護企業資料、應用程式和使用者端點裝置免受各類威脅侵害及竊取。

在DLP及UEBA 情境來分析

情境一:在管控鬆散組織環境內

當一位員工甲,透過AD帳號登入了公司給予的公務電腦,並且登入CRM資訊系統,複製所呈現的資訊,轉複製成為檔案。透過Google 雲端硬碟同步程式同步檔案至雲端空間,或將檔案複製儲存至自行攜帶的USB儲存裝置。

該員工基於好奇利用網芳SMB連結公司的共享檔案伺服器,因目錄權限管理鬆散,讀取研發工程師乙最新開發成果或是技術文件,整批下載至公務電腦,又再次轉存至自行攜帶USB儲存裝置…

情境二:在管控嚴格組織環境內

員工與商業間諜或是對手合作,來竊取現在任職公司的研發資料,作為離職投靠新公司的籌碼。該公司管制嚴格,限制員工上網,並監控分析網路上傳行為及活動,員工亦無法攜入智慧手機,只能使用公司配發無照相功能SIP電話。必須採用特殊竊取裝置,迴避金屬探測門,利用公務電腦乙太網路卡拔出網路,搭建出特殊互連網路環境,將竊取的研發資料轉存於特殊裝置…

上述描繪了兩個一寬一嚴情境,在端點DLP來看,都仍有機會將資料外洩竊取,所觸及的Zero Trust安全框架明顯看出來不僅僅是網路層面的Zero Trust,而是應用程式、網路活動、外部裝置、資料及服務各方面都須顧慮的風險問題,甚至是企業雲端服務。這是IT及資安人員要審視思考的地方。

現在與未來的資安衝突與思維

隨著現代化企業商業活動越來越依賴移動化模式,加上2020年初冠狀肺炎疫情,國際企業從嚴格管制的模式,放寬成有限度開放(在台灣企業並不明顯,因疫情管控得宜)VPN外部存取、遠端桌面、VDI、視訊會議以及雲端服務應用…等。這並不意味「人」擁有了正確的用戶憑據就是安全的,反而因多樣IT應用導致更多樣的風險增加,甚至破壞或竊取了曾是較為安全的資料環境。可想而知公司須面臨資料洩露、惡意軟體和勒索軟體攻擊的風險。

2020年5月台灣多起企業資安防護失守,皆與上述環境相關。所以從人、端點裝置、應用程式、資訊系統、網路活動、資料、及雲端服務都需要整體思考。對IT及資安人員來說,便利管理及安全防護是一樣重要的,但是很可惜往往這是一把雙面刃,難以完美達到平衡,如果在拉上費用成本,又將是抓破頭的問題。換言之,安全性及可用性的蹺蹺板總是要找到一個平衡點。

結語

現今企業組織需要哪一種Zero Trust安全框架呢? 只侷限在網路局端的Zero Trust嗎? 應要更廣泛的思考各層面的安全防護與作為。在有限的經費與人力下,選擇一個細緻且能縱觀全局的管控產品,來滿足企業生存保護的資料。

現在需要在應用程式、資料以及使用者和設備所在的位置提供保護。為了提高競爭力,企業需要一種 Zero Trust 網路架構,該架構必須能夠保護企業資料(無論使用者和設備在哪裡),同時還要確保應用程式快速無縫地運行。