內部威脅的範圍可能與一般認知不同,不一定如組織所想像的直接。除了當前的員工和管理人員外,還可能是可以存取特定系統的前員工,第三方顧問或業務合作夥伴都可能是內部威脅。

業界相關研究表明,將近20%的員工可以存取組織內的所有敏感資訊,這意味著,任何知道組織的網路資源和IT生態系如何運作的人,都可能成為內部威脅。阻止內部人員竊取重要資訊是一項非常艱鉅的挑戰,但仍有一些方法可以減輕惡意內部人員相關的風險,並檢測可能洩漏組織關鍵業務和敏感資料的異常行為。

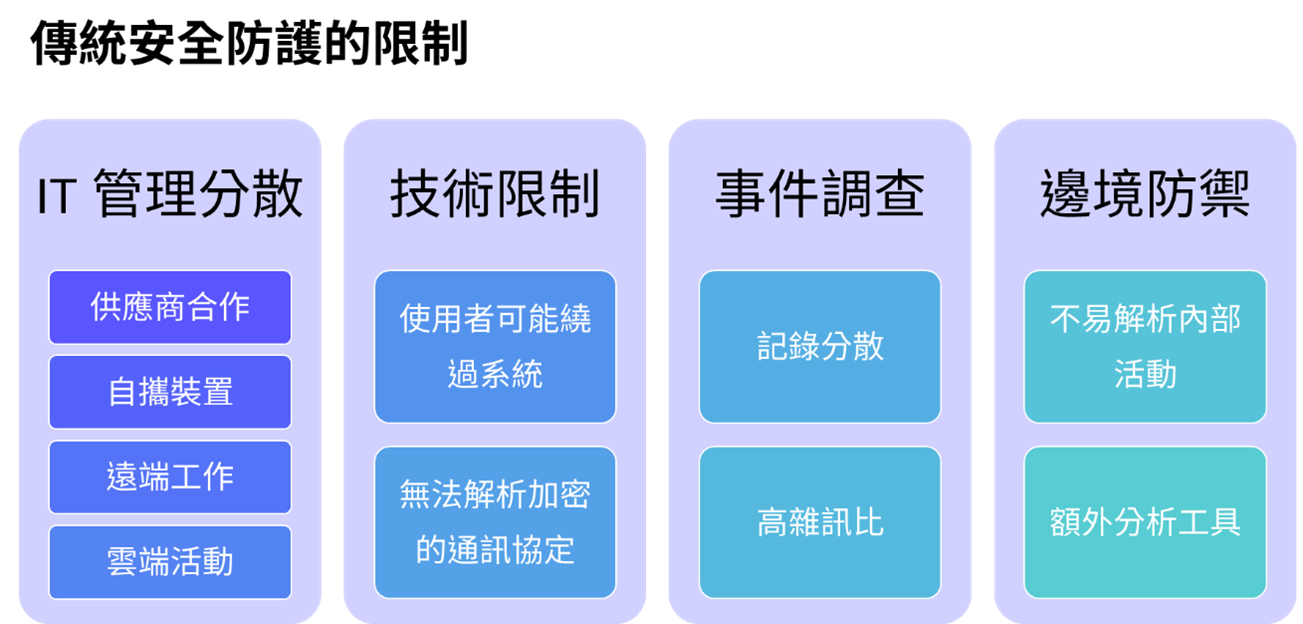

大多數網路安全專業人員可能接觸過,在應對網路攻擊時使用入侵威脅指標(Indicator of Compromise,IoC)的相關訓練。但這種方法的性質屬於事後檢視,偵測使用者行為方面結果並非十分有效。再把場景切換到在家工作模式,則更是令安全專業人員感到挫折,因為它消滅了傳統習慣的明確保護邊境。以往資訊安全防護系統,如 Endpoint Security、SIEM、EDR、IDP、UTM、Firewall等,都是針對外部入侵及攻擊行為所設計,它們也的確很成功。但應用到發掘內部人員威脅活動,可能就存在許多限制:

為了釐清觀念,一般在分析攻擊手法時也會用到行為指標,分析攻擊階段的各種技術手法,來判斷遭到入侵的跡象;但這些系統所觀察的是設備的活動現象,並不是我們討論的使用者行為。

內部人員相較於外部攻擊組織,本質屬性有很大的不同

- 合法的使用者

- 熟悉內部資訊系統與網路環境

- 擁有合法的存取權

- 在工作上常態接觸重要資訊

- 使用的設備可能不在既有的保護範圍內

基於這些特性,觀察設備活動指標就沒辦法區分內部威脅活動;有些產品具備行為基準線分析,不可否認的,對固定角色的伺服器很有效,很容易分析出異常,但是人的活動就沒那麼單純。

再者,組織內部的業務活動所產生的流量,有65%是在區域網路內(Local traffic),這代表很多行為根本不會經過邊境設備的過濾。

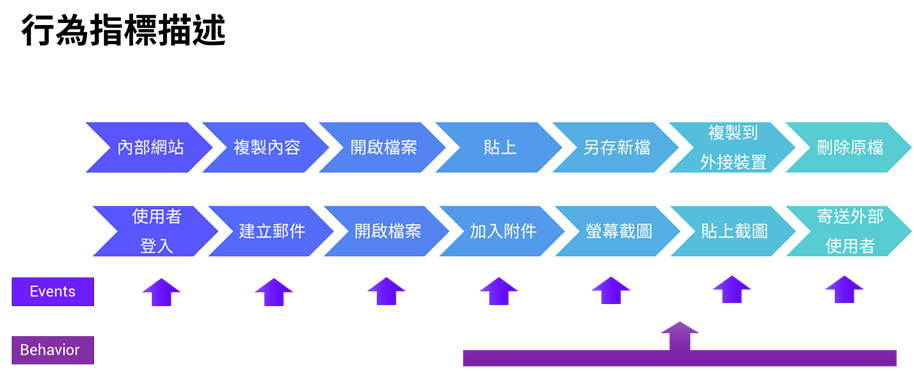

事件和行為的差別

對於資安系統來說,每一個事件都是單獨觸發的,詳實記錄系統所發生的事情。然而這樣的記錄本身並不能描述有意義的行為,具備前後上下文(Context)組合才有意義。對於行為指標而言,加入附件、螢幕截圖、貼上截圖、外部收件者這種關連事件組合,才是一個可以理解的觀察行為。

以下是幾個行為描述的例子

- 使用者從企業內部網路,更改為連接手機分享熱點,然後再次返回。

- 使用者將程式碼上傳到 Git Hub或未知的雲端儲存。

- 使用者將內部網站資訊下載到外接儲存裝置。

利用行為指標描述來制定相關偵測規則,將大幅減少需要追查的事件和誤報。依據端點使用者的操作行為和使用者的活動歷史、上下文資訊,動態規則可允許該行為繼續執行。例如在一個會議上,會議召集人想要一份簡報,我們可以存到USB儲存裝置交付。若依照傳統規則,只會單純的禁止存檔至USB ,沒辦法適應業務狀況。

大多數安全解決方案訴求重點在設備事件,而不是以人的行為活動為中心。然而,無論企業資安建置得多麼完善,人員仍然是最不可預期、最獨立的變數。員工必須有效、安全的完成工作,因資訊安全行為,而影響生產力將很難被企業接受。