iThome 在 2020十大資安趨勢調查,得出資安威脅的第一名是資料外洩。而國外的知名研究機構Ponemon Institute的2020 Global Encryption Trends Study調查報告,也呈現類似的結果。資訊人員發現資料外洩的威脅有54%是來自內部員工的不當使用或疏忽,其次是系統失靈(31%) 或 駭客入侵(29%)

觀察資料在公司內部的流通和使用情境,主要集中在伺服器,然後供Client端瀏覽、上傳、下載。因此有權限的使用者,可以很輕易的將資料從各種實體裝置,或是網路通訊將資料攜出公司。像是USB隨身碟、智慧型手機,或是將公司檔案上傳到私人的雲端硬碟、Webmail。

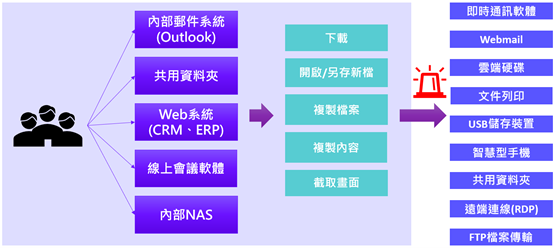

再細部展開可用的資料來源與外洩軌跡。內部系統包含郵件系統、Windows共用資料夾、CRM、ERP、NAS系統,以及因為遠距工作而開放的線上會議軟體。

員工在日常作業下,可用下載、複製、另存檔案等方式,從各種系統取得檔案,也可用複製/貼上的方式取得內容,或是用螢幕截圖取得畫面。這些都是合理,且公司允許的工作方式。

只需要關注檔案或內容離開公司的外洩行為,不管是前面提到的USB碟、雲端硬碟,或是列印紙本、LINE即時通訊傳出去,都要能掌握資料外洩的流向,以便讓相關主管判斷合理性,或是保留記錄作為將來訴訟的證據。

傳統的案件調查 – Windows原生記錄難以提供足夠的事件可視度

以2020年的法院判例來探討,任職於生技公司的採購專員,於離職前將屬於公司營業秘密的供應商合約、包裝設計檔、代工報價及規格表、產品成本攤提表、產品組成成分價格預估表、授權書、代工廠評核表等檔案複製到私人外接硬碟。

在採購專員的權責下,存取或擁有這些文件即為他日常工作的一部分,並無不妥。但在離職前夕,把公司檔案複製到私人外接硬碟,這行為就形成竊取機密的犯意。在沒有其他工具能協助舉證的情況下,Windows作業系統能提供一些蛛絲馬跡。

像是事件檢視器能記錄到所有USB插拔事件

在Microsoft > Windows > DriverFrameworks-UserMode > Operational

Event ID 2003~2106表示「插入」USB裝置

Event ID 2100~2102表示「移除」USB裝置

能找到精確的事發時間和USB裝置資訊

另外,在登錄編輯器(Regedit)亦有保留連接過的USB裝置資訊。

在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR機碼位置下可找到廠牌、型號等資訊

若有專業鑑識人員,確實能搜出一些行為軌跡,但實務上有不少難度。

> 事發前,有些行為記錄要額外開啟,否則不會留下任何記錄。

> 事發後,使用者有可能自行滅跡(電腦格式化)、或IT配發給其他人重新安裝作業系統,或是硬碟壽命自然損毀,導致Windows的跡證被消滅

以剛剛舉的2020法院判例為例,

當事人其實是在2017年7月時離職,若事發時不知情,那三年後要找到當時的電腦調出記錄,可說是機會渺茫。

即便有封存當時的電腦,事後要從大量的日常行為中,找到拷貝檔案到隨身碟的軌跡,要花大量時間且並非一般IT能達成,需要有受過訓練的鑑識人員才有能力取證。即便取出證據可能難以連貫,只能證明一些曾經拷貝檔案的行為足跡,難以形成判刑的決定性證據。

因此,需要能夠主動示警,保存證據的電腦記錄器。

X-FORT持續監控、主動示警

X-FORT持續監控各種能攜出檔案、資料的外洩管道,並能用儀表板呈現外洩指標。像是USB寫出檔案數量、USB寫出檔案大小、列印張數、外寄郵件數量、外寄郵件附檔數量等。當指標超標時,會用有色字體顯示異常,並主動用EMAIL或Windows提示訊息通知相關主管。讓主管或資安人員能掌握公司內的資料外洩情況。並進一步查證外洩前後的行為軌跡,以判斷是否合理。

以真實案例模擬外洩情境

接下來,我們探討3個實際案例。

首先,回到2020的生技公司採購拷貝機密案例。

|

案例1:生技公司採購,離職前用USB碟帶走供應商資料 模擬當事人的行為,在插入隨身碟後,將File Server共用資料夾內的營業日報表複製到隨身碟,最後還特別刪除File Server上的原始檔案。 |

X-FORT會先在寫出檔案到USB時發出警示,然後管理者可以從複合式記錄看到使用者前後的行為軌跡。

包含在9:26,插入USB隨身碟(E:\),

然後在9:27,留下[複製檔案到卸除式磁碟]的記錄,

在9:36,留下[網芳刪除檔案]的記錄。

有2點須注意,插入USB隨身碟時,記錄上會顯示[已註冊]或[非註冊]。

[已註冊]代表公司配發的隨身碟,若是[非註冊]則代表員工攜入的私人隨身碟。

第2點,會記錄刪除檔案行為,是因在營業秘密訴訟中,攻防重點之一是需證明當事人帶走的資料確實屬於公司的營業秘密。

而實務上曾發生,當事人將原始檔案全部刪除,公司反而沒有原始檔案。

光憑記錄上的檔案名稱也無法證明被帶走的檔案內容為機密! 導致不符合營業秘密要件而敗訴,被害公司真是欲哭無淚。所以X-FORT不但能將寫出的檔案備份到X-FORT Server保存,甚至也能記錄當事人滅證的行為,完整軌跡以增強詮釋當事人行為的證據能力。

|

案例2:電機公司員工使用傳輸線帶走研發資料 這是發生在X-FORT客戶的案例,當事人是該公司研發人員,且知道公司有導入X-FORT,所有USB寫出行為都被監控,因此當事人購買特殊的PC to PC的傳輸線。 |

該傳輸線看起來就像USB的延長線,且本身沒有儲存功能,放在桌上也不會被人懷疑。但是,插入電腦後會產生虛擬光碟機,光碟機內含免安裝的雙向傳輸軟體。只要將2台電腦連結後,就可以透過傳輸軟體將公司的研發檔案傳輸到私帶的小型電腦(MINI PC),是非常隱蔽的資料傳輸手段,難以辨識。

但在X-FORT的複合式記錄,可看到當事人電腦有新增一台虛擬光碟機,接下來執行光碟機內的執行檔(EasySuite.EXE),因是傳輸軟體,所以會產生執行非允許軟體記錄。

也是因為X-FORT能及時通知此異常,守住機密沒有真正外洩,該事件在公司內部處置後而沒有上法院。

|

案例3:百萬房仲將客戶資料寄到私人Gmail信箱 一樣是在離職前,將CRM系統的1455筆客戶資料複製到自己的私人信箱,跳槽到競爭對手公司後,被原公司求償1.5倍年薪,150萬 |

接下來介紹2021/2月的蘋果新聞

這其實是一般業務人員非常熟悉的操作,且當事人辯稱為了照顧生病的妻子,才將客戶資料寄送到自己GMAIL信箱,方便回家工作。在沒有離職的情況下,可能都是被默許的工作方式,尤其在疫情的影響下,遠距工作也是合理。但若跳槽到競爭對手,就變成要能立刻舉證的外洩事件。且Webmail非Windows內程式,只是一種網頁,且傳輸過程都是加密通訊。若沒有專門的電腦記錄器,非常難舉證。

但在X-FORT的監控下,能檢測到使用外部Webmail,寄出的每一封信件主旨、內容、附檔名稱都能完整記錄下來。從信件內容就能看到是否包含公司資料,並可以進一步追溯該資料是從內部哪個系統複製得來。

X-FORT聚焦內部資料保護

分享完3個實際案例後,回顧一下X-FORT的特點

- 行車糾紛需要行車記錄器,竊密訴訟更需要電腦記錄器

現在行車糾紛,很少不靠行車記錄器。兩造雙方的千言萬語,不如直接看實際的錄影畫面。讓警察和法官在仲裁上輕鬆不少。私人糾紛都要靠記錄器了,何況公司賴以維運的營業秘密,更需要專門的電腦記錄來保護與監控。 - 不只主動通知外洩行為,更能觀測事前事後行為軌跡

有更完整的行為詮釋能力,讓法官能對當事人的犯意形成心證。 - 長官也能輕鬆使用的資安軟體

不需要鑑識人員,IT也不需花時間調閱和整理Log,長官即可從EMAIL收到通知,並用瀏覽器自行檢視資料外洩儀表板和行為軌跡,節省IT負擔。且記錄保留在額外的伺服器,也不擔心使用者滅證。