應用程式控管機制中,傳統常見的做法是用黑名單的方式,阻擋惡意程式或不需要的程式執行。白名單採取相反的方法,預設情況下拒絕執行任何未獲准許的應用程式。這種"預設拒絕"的方法,可以提供更多的安全性;最大的原因是這麼做可以防止未知的惡意程式執行,即所謂的"零日"攻擊。在零信任架構上來說,任何未在白名單中的程式,都屬於不信任的應用程式,預設阻擋執行。

零信任執行優點

- 安全性比黑名單更高

- 大幅降低攻擊面

- 不須依賴頻繁更新

- 不存在系統修補空窗

- 防止未經允許的程式執行

- 阻擋未知的惡意程式

- 簡單規則就足以阻擋大部分的攻擊

- 迫使攻擊者使用其他工具

- 增強監視追蹤的透明度

實施控管的準備建議

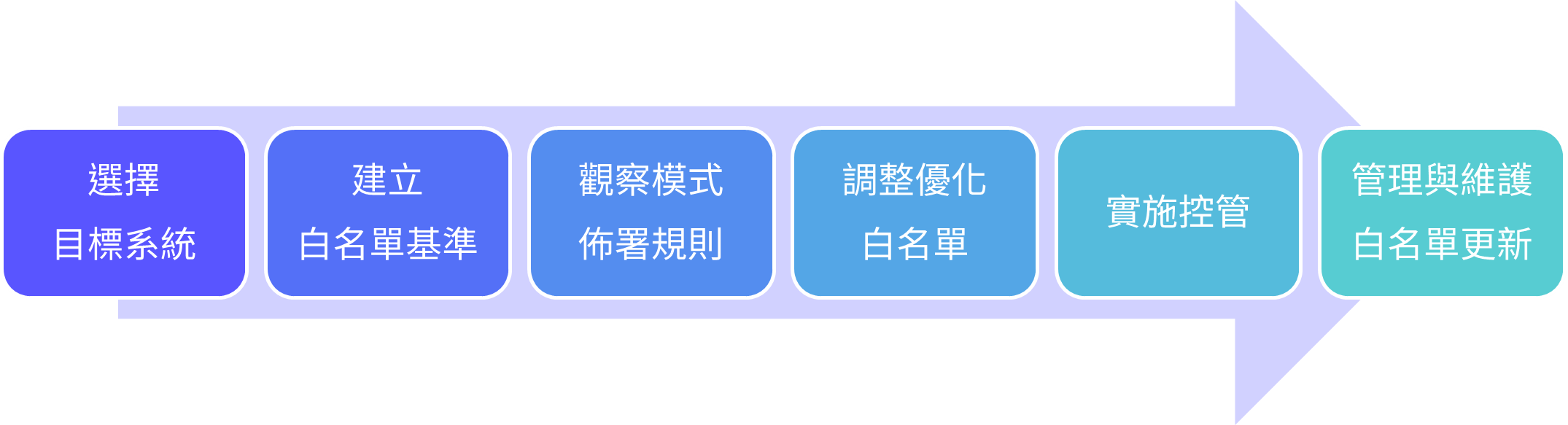

白名單機制自NIST倡導至今十多年,傳統上沒有被廣泛部署的原因是,過往的理論過於理想,實際運作時彈性不足。最早的方案並沒有對白名單內容管理、部署管理、更新管理上有所因應,使的使用者操作存在某種程度的干擾。但如今大部分的 AWL 解決方案,早已消除了大部分擾人的干預行為。為兼顧安全性與降低使用者衝擊,建議的部署程序如下圖:

評估選擇目標系統

在部署白名單時應該針對不同系統,採取對應策略,避免一視同仁的做法。並非所有系統環境都有相同適用的白名單。首先關注靜態和嚴格控制的系統,然後再逐漸調整轉向更動態的系統。

可能適用的系統分類:

- 高風險,安全性極度重要的系統

- 工作內容固定,變更較少的系統

- 傳統應用系統

- 專屬工作,獨立運作,固定服務的系統

- 標準化的OA環境,定期更新的系統

建立白名單基準

建立初始白名單的方法,通常因使用的工具略有差異,一般的步驟分成安全性掃描、定義比對規則,使用工具盤點電腦上的應用程式。白名單規則比對建議以雜湊或憑證為主,則於乾淨主機上,將允許的應用程式都安裝,再經過安全工具確定系統上已經不存在惡意軟體,以避免將惡意程式列入白名單。

相關憑證也可以放在白名單中,如果應用程式沒有簽章(例如在內部自行開發的軟體),則使用組織自行簽發的憑證。對於目錄白名單方法,必須指定特定的路徑規則,並且應檢查存取權限,否則安全性很容易被侵害。

面對惡意程式及勒索軟體橫行,一般的特徵規則可能不足,需要利用進一步的進階規則。例如檢查比對父行程,以決定該程式是否合法的執行,可以避免勒索軟體不當利用作業系統內建工具。

於觀察模式下監視應用程式執行

大部分的工具都參照了NIST Special Publication 800-167 Guide Application Whitelisting,提供模擬執行效果與稽核記錄。NIST 指南中稱之為稽核模式,其他工具供應商有人稱為監視模式或觀察模式。它的功用在於模擬白名單執行的效果,並且將結果呈現於記錄中。管理單位可以依照這些結果,評估並調整規則。

調整優化白名單規則

這個階段在於調整規則,由觀察記錄及測試結果,規劃和實施下一階段部署方案。當部署到實際環境時,應先在少數主機上使用,以便測試過程中產生的問題,在廣泛部署之前逐步解決。白名單規則調整的考量,可能有效能、有效性、錯放等因素,不同的判斷特徵都可能影響上述的效果。

啟動實施控管

一旦測試完成並解決了可能問題,即可進入鎖定階段。樣板工作站採擷定版的白名單,也可以部署到其他同一類型的端點電腦。鎖定之後,其他未在白名單之中的應用程式,都會被阻擋執行。這個階段也要注意誤擋或系統執行不正常,利用應用程式阻擋執行記錄,檢討放入白名單中。

管理維護與更新白名單

組織應特別注意正在進行的白名單內容更新。雖然許多白名單工具更新可以自動進行,但管理員應準備在需要時快速進行手動更新,以便識別新出現的威脅並糾正誤報。組織還應監控任何未監管的應用程式,並酌情將其轉移到白名單或黑名單中。作業系統及應用程式本身都會進行定期或不定期更新,這些內容也要適時放入白名單中。為了能夠面對多變的用戶端環境,工具提供使用者裁決,授權使用者能夠自行放行白名單外的程式。如果發生未預期結果,或為了故障排除等因素,管理者或使用者則需要暫停應用程式控管。

結論

應用程式白名單機制,可能是面對惡意程式危害的最佳方案之一。但不要誤會,他並不是讓你替換其他的安全保護方案,而是加強了防禦縱深。根據Gartner的研究,即便是最簡單的白名單規則,也可以防範近80%的惡意程式攻擊。但不可諱言的,白名單機制的確需要一些管理負擔。好消息是,現在的X-FORT提供了完善的管理機制,使用者也能參與決策,降低對營運的衝擊,對管理的壓力也減輕不少。