首先在端點安全上,為了避免混淆,控管端點連接的裝置,本文中稱 Device Control 為裝置控管。為什麼裝置需要進行主動式管理?在過去的一年裡,我們看到在家工作的人數出現了爆炸性的增長。這一趨勢將在 2021 年之後繼續下去,其中最大的擔憂是網路攻擊的興起,因為它比冠狀病毒爆發前的時間增加了 400%。比起在公司工作,在家上班的實質安全更難以掌握,管理連線與連接裝置都比不上在公司受保護的環境。

裝置控管也是零信任的一環

設備控制限制使用者對端點連接設備的存取,有助於將公司數據資料,和其他智慧財產權被盜的風險降至最低。設備控制還有助於防止網路資源被濫用或不當利用;通過防止未經授權的使用者存取設備,另一方面也算提高生產力。因此,可以避免網路中端點使用不安全設備,而引入的惡意程式產生的不必要的危害損失。對應到零信任的架框,在裝置管理上,凡是未經許可、未獲授權的連接裝置,都先禁止存取。

只是拒絕使用,不能滿足彈性業務運作需求

市場上有很多產品選擇,但只有少數端點安全方案會重視裝置管理,大部分只有簡單的關閉(disable)與存取權限管理。在以往要簡單多了,直接Disable裝置或者封條填充物直接塞住,很多業界人士也真的這麼做;一直到了2019疫情流行後,問題才明顯浮現。

第一個問題是,越來越多的業務運作需要外接裝置,並非單純阻擋使用可以解決;第二個問題是居家或者異地上班,端點可用的保護與安管能用的方案受限。

裝置控管的挑戰

這二年新興的微裝置攻擊方式來看,利用PnP回報屬性這個機制,可能bypass 或混淆了作業系統,而無法有效控管。從連接裝置PnP 事件開始,裝置會回報作業系統自己的裝置類型,Class GUID, Hardware ID 等屬性,註冊機碼宣告自己的存取權限等。作業系統則會準備連結對應的驅動程式庫,以便將來使用這項裝置。例如,如果 Windows 在可攜式行動儲存裝置(Windows Portable Device : WPD) Class下註冊相機,則根據可移除式儲存裝置類規則,可授予讀寫存取權限。總結來說,光是辨認裝置並不足有效判斷對應的存取權限,而且可能錯放了潛在的危險惡意裝置。除了這些問題,安管上還得面對這些挑戰

- 業務運作衝擊,不方便操作,僵化的規則造成使用不便

- 分辨能夠造成外洩的裝置,而非無差別管制

- 不是只有USB,其他的介面如SATA。雖然是內建連接埠,但廣義來說,未經授權仍然視同非信任裝置

- 預防資料外洩的有效性,端點防護方案本身具備的強固性,不能被繞過或解除

- 如果非用周邊裝置不可,還有更進一步的稽核與監管嗎?

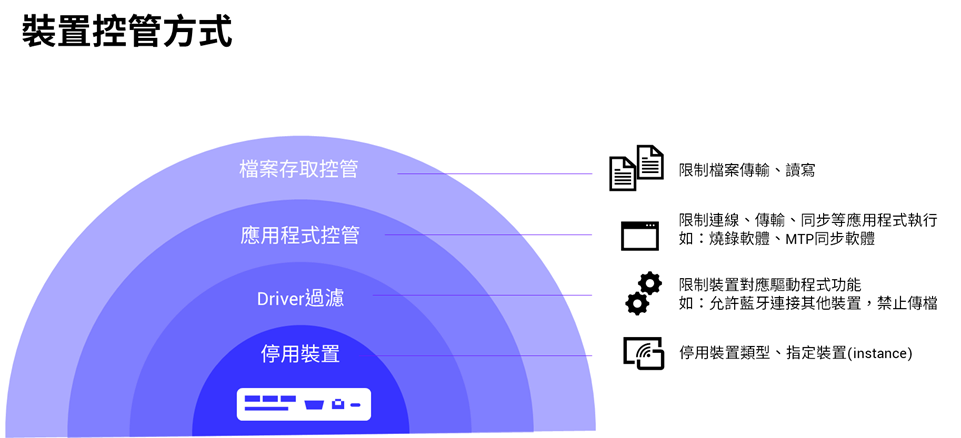

多層次的控管

談到管理裝置連接的侷限性,以及防護可能不完整不夠全面,還要兼顧業務運作上的彈性,有別於一般作法,採取了多層次控管。我們知道一個檔案或資訊被複製出到外部實體裝置的途徑,除了連接的裝置,還有檔案系統,檔案管理員,應用程式,作業系統等環節。在裝置控管上,你一定遇過來自上司及同仁的需求:

- 限制USB 裝置,但不能影響鍵盤滑鼠

- 管制USB 裝置,但可允許用USB 充電

- 禁用整個儲存裝置類別

- 可以使用內建的網卡、攝影機,但不允許使用外接的

- 管制藍牙個人網路、藍牙檔案傳輸,但不影響藍牙滑鼠

預設情況下,基本裝置控制設定可以限制各種裝置類型使用權。使用權的管理可以限制指定的 USB 裝置或裝置類別。可限制的裝置包括﹕

- Android、BlackBerry 及 Apple iOS 裝置,手機和其他行動裝置

- USB 裝置,例如磁碟機、儲存裝置、鍵盤和滑鼠

- 印表機及掃描器

- PCMCIA 裝置

- 序列埠、平行埠、紅外線及 FireWire 1394 連接埠

- 可卸除媒體,磁片和 CD/DVD 磁碟機

- 藍牙個人區域網路 (PAN)

- 無線 802.11x 網路

- USB 網卡、數據機

大部分供應商也會將這些整理成罐頭選項,讓管理者方便設定。這些再基本也不過了,但仔細檢視下面裝置,並非一班純粹的連接裝置;他們包含了不一樣的運作驅動程式與應用程式。

- 點對點連線裝置,Peer 2 Peer Link,LL3 等

- 藍牙檔案傳輸

- 或者,依照其他屬性欄位,自定義的裝置類別

就以藍牙裝置為例,如果只禁用藍牙裝置,就沒辦法滿足藍牙滑鼠的使用。仔細分析整個運作機制會發現,藍牙檔案傳輸是由一些驅動所組成,而藍牙滑鼠是另外一組驅動。所以只要針對性的阻擋檔案傳輸的驅動就可以達成。