要讓資料帶離開電腦到外接裝置,需要驅動程式、應用程式、檔案系統等配合。將控管下在不同的位置,都可能達到相同的阻擋目的。要將資料攜出,有很多的管道,將各種方式都作管控,才能萬無一失。

阻擋停用裝置之外,還可多加幾層防護?

藍牙檔案傳輸的例子可以看出,利用不同的控制層面,可以兼顧精細度與有效度,並非只有停用裝置一種選項。在裝置之上還可以利用

- 驅動過濾程式

可以把他想成一種篩子,用來過濾、控制想要跟不想要的通訊連結。

- 應用程式存取

某些裝置利用連接埠及實體線路 (如 LL3,USB2USB等) 連接,搭配使用某種通訊協定,完成點對點連線;但要做到高階應用,像是檔案傳輸,就得利用應用程式。早期像PcAnywhere,或者同步程式將PC檔案同步到裝置(如iPod)。

- 檔案系統存取控制

將檔案成功寫出到外接裝置、卸除式媒體等,首先必須掛載檔案系統(File system),檔案總管(應用程式),與存取權限(讀或寫)。中間任和一環節都可以打斷檔案寫出到外接裝置。如果需要使用儲存裝置,必須允許連接儲存裝置,允許掛載檔案系統,最後允許存取的權限。而在存取的權限上,可以依照政策、使用者、電腦、時段等條件,個別限制讀取或寫入。

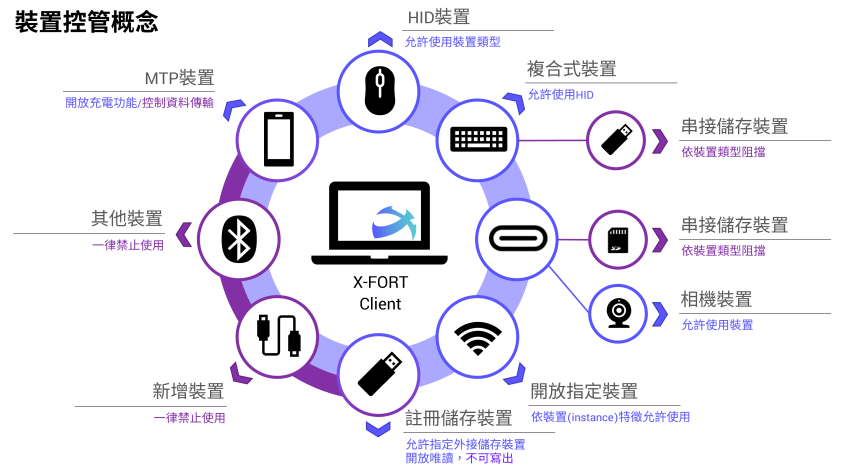

類型與用途影響控管策略

控管的策略因應裝置類型,與業務應用需求考量,主要分為兩大類型

- 裝置零信任策略,或裝置配備鎖定,預設阻擋名單外裝置使用。

就如同應用程式白名單機制一樣,在初始化裝置或電腦設備配發的時候,將所擁有配備內容快照列管,之後所有新增的裝置,未獲授權許可之前,都不可以被使用。為避免影響系統運作與兼顧使用者方便性,需要將必要裝置自動將其排除,如鍵盤滑鼠、作業系統相關裝置等,控管系統。 - 裝置禁用名單方式,預設允許裝置被使用,而列表指定裝置的個體或類別阻擋其使用。利用全域禁用名單的方式,可以阻擋全部PC使用某一類型或某一個裝置。這個方法的特色是,管理團隊要先知道那些類型裝置需要控管,或者表列已知的惡意裝置。

大部分還是會採取混和的策略,利用信任的硬體與周邊裝置清單,防止未經授權的裝置,被使用者或惡意程式所利用。然而針對不同裝置類型,應該賦予不同的管理內容。例如COM/Serial Ports 阻擋使用,Imaging 裝置、MTP裝置唯讀等。下表描述了初始化實施裝置控管時,各類裝置的預設建議權限。

|

裝置連接埠控管 |

存取控制 |

外洩途徑 |

||

|

Device Class |

建議控管 |

記錄 |

備份(Shadow) |

|

|

COM/Serial Ports |

禁用 |

不適用 |

不適用 |

Y |

|

CD/DVD 燒錄器 |

禁用 |

關閉 |

關閉 |

Y |

|

軟碟機 |

禁用 |

關閉 |

關閉 |

Y |

|

鍵盤/滑鼠 |

允許 |

不適用 |

不適用 |

Y* |

|

LPT/Parallel Ports |

禁用 |

關閉 |

關閉 |

Y |

|

撥接網卡 |

禁用 |

不適用 |

不適用 |

Y |

|

MTP |

禁用 |

關閉 |

關閉 |

Y |

|

PS/2 Ports |

禁用 |

不適用 |

不適用 |

Y* |

|

可卸除式裝置 |

禁用 |

關閉 |

關閉 |

Y |

|

無線網卡 |

允許 |

不適用 |

不適用 |

Y |

* 其中鍵盤/滑鼠、PS/2 Ports,雖然是輸入裝置,但已經有針對性裝置,連接後可以側錄並儲存按鍵內容。

其他的類型不論是網路、儲存裝置、點對點連線埠,都可被利用為外洩的傳輸管道。不僅如此,最近幾年興起的Dongle 裝置,僅一個USB大小,內建模擬成USB 滑鼠或其他輸入裝置。裝置控管規則判斷認定為信任裝置,可以利用script 執行PowerShell ,輸入預存的命令,就可以控制該PC。這種情境之下,多層次的控管的優勢便突顯出來,即便可以瞞過裝置辨識,也仍然會有檔案存取操作上面的控管。

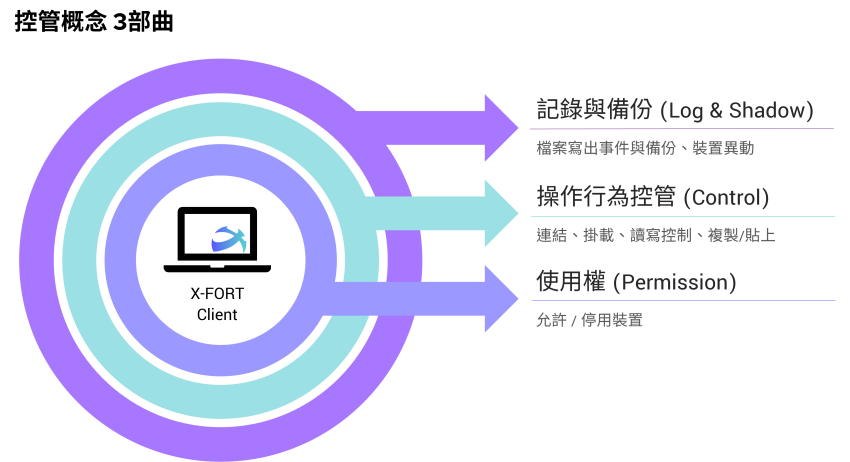

稽核軌跡與證據的保留

在需要使用裝置的情況下,透過審核授權使用,有限度地允許存取。不論從防範惡意程式,或者使用者活動監視的角度來說,保留活動過程記錄,並且留下標的檔案的證據,對於事件調查非常重要。完整的裝置管理機制,應該包含端點上裝置的連接、異動、讀寫行為、通訊、複製貼上等活動記錄。

廣義的裝置還包含Windows 作業系統本身定義的軟體裝置,虛擬裝置等。端點防護系統在實施配備鎖定時,不能妨礙一般系統裝置的活動,也要避免干擾作業系統更新。以零信任的觀點衡量,應用程式控管與裝置管理是端點上最有效的防外洩與防破壞手段。這也是為什麼在端點安全的解決方案上,應用程式控管與裝置管理通常是一起應用的。