數位時代來臨,駭客攻擊的手法推陳出新,如何才能因應這些資安威脅,成為在數位時代中最重要的課題。各種新型態的攻擊手法千奇百怪,很難只使用單一技術抗衡。所以建立一個多層次的資安防禦架構,使得多種資安控制技術,能夠相輔相成、交叉參考,讓電腦不會因為針對性的破壞而淪陷。

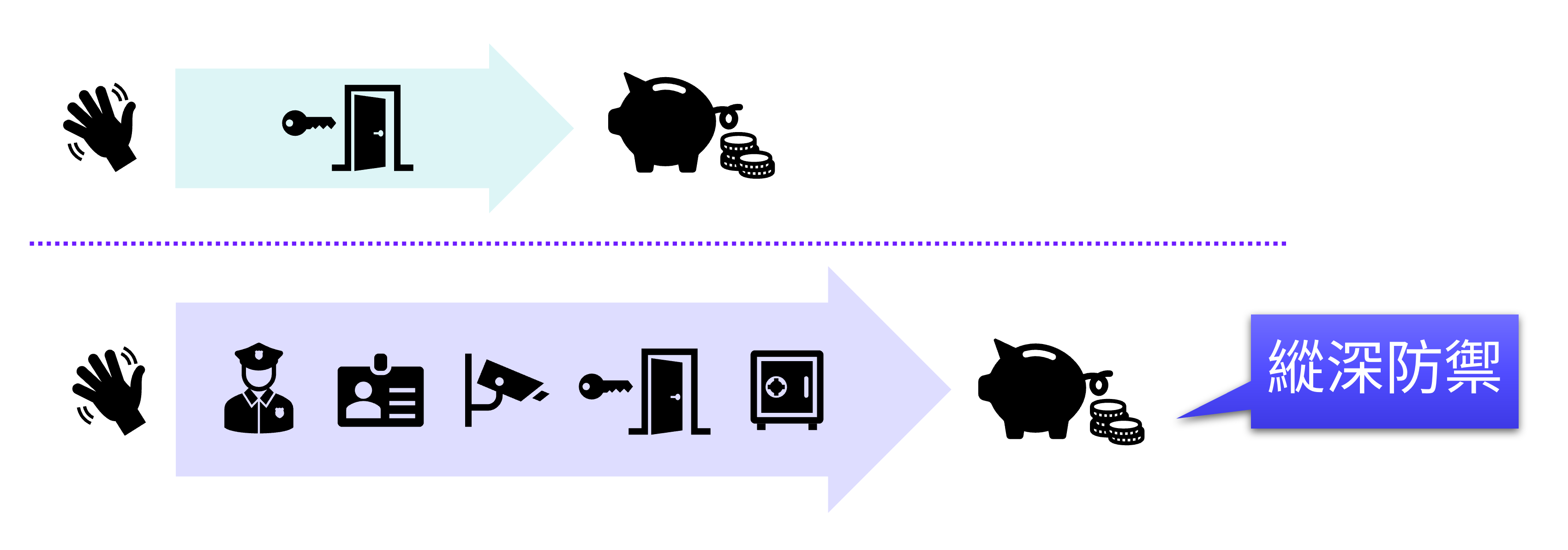

緃深防禦的概念很簡單:如果把錢直接放在一間別墅中,擁有開鎖技術的小偷,只須要打開別墅大門,就可以到偷到錢。而另一間有緃深防禦的別墅,小偷首先要避開最外圍的巡邏員警,通過別墅區的警衛,破解別墅大門的人臉辨識及大門鑰匙,最終還要打開保險箱,才能偷到錢。

明顯的看出,在緃深防禦下,整個偷錢的入侵途徑中,除了要會開鎖的技能,還要具備各種破解保全系統的技術,墊高了整體的入侵門檻。

優勢

- 有效性:不容易造成突破

- 廣泛性:多種觀點的防護

- 調整性:自由調整控制的精細度

端點防護方案的必要性

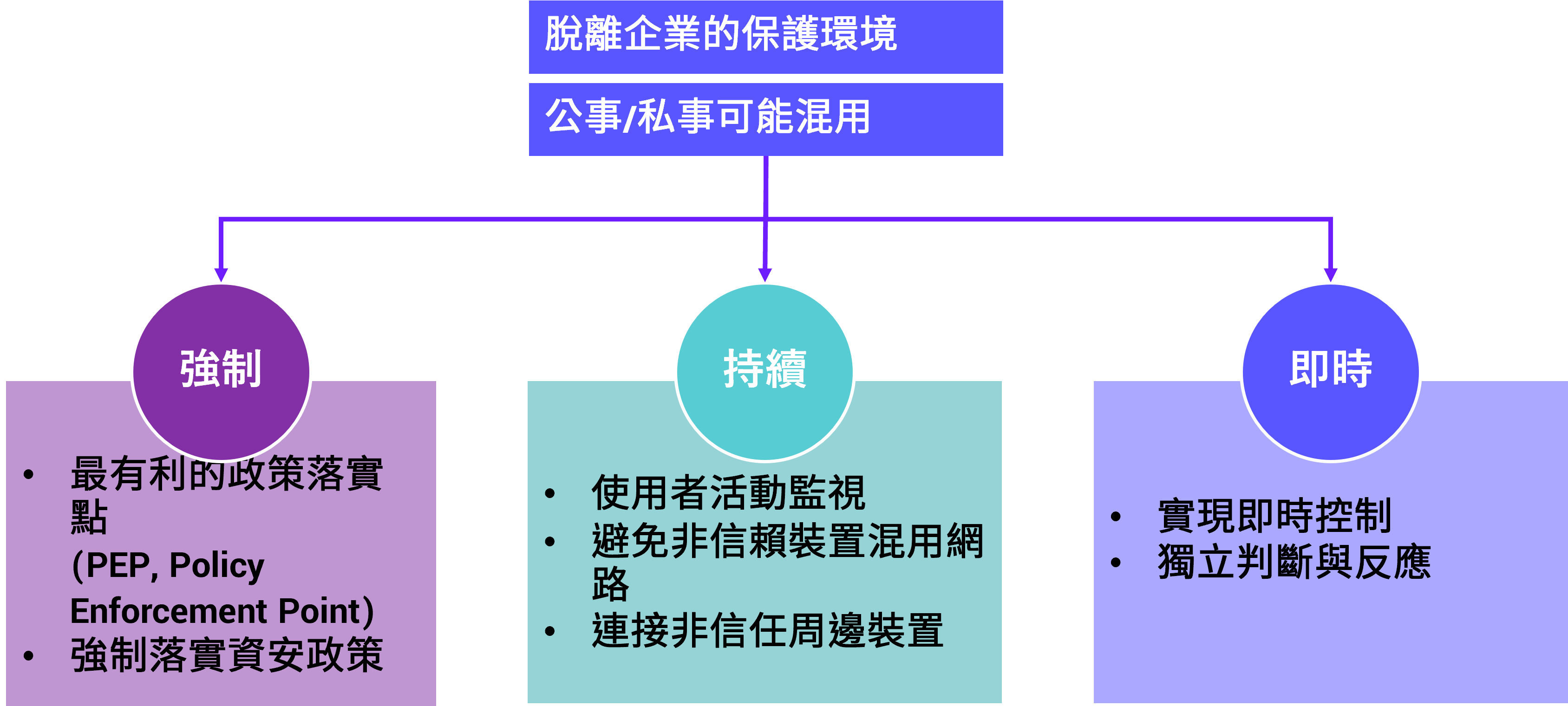

在端點上建立防護,有很多的優點,相較於在網路(例如:雲端以及基礎建設)上的防禦機制,更具有彈性。可以從終端電腦的硬體層、作業系統、檔案系統、應用程式、網路存取等進行防護,所以可以更全面,而且不受網路、使用地點等的影響。

舉例來說:以前常常有人問,公司要如何才能防止員工惡意的使用外網資源?可能有人會回答,公司的機房設有中央防火牆,甚至在網路的出口端,會安裝特別的Gateway或Sniffer等監測網路;這種管理方式,當工作地點移動到家裡或其他地點時,網路上的防護就可能無用武之地。

例如:可以使用手機來分享網路熱點,這樣就可以讓電腦,直接連到外部。甚至,筆記型電腦也可以在攜出公司時,連結外部其他的網路。這些方法,都可以輕易地迴避公司中央機房的網路管制。

在使用者的終端設備上實施多層防護,才能真正保護異地工作(Work Anywhere)問題,在本機上強制的落實資安政策。不論使用那種網路環境,都可以持續並即時的進行活動監視,並在發生問題時,立即進行控制及反應。

端點上的多層次保護4+1

要在端點上進行防護,有很多種手段,每種手段都有其特色,如果可以交叉混用不同的手段,就可達到緃深防禦的目的。下面我們介紹的4種端點上的保護方案及1種智慧型的自適應環境方案。

- [技術流]端點包覆保護

端點包覆的概念很簡單:想像在終端設備(例如:電腦)的外接管道上,包上一層虛擬防護的薄膜,因此就可以將重要的資料鎖在電腦中,一但資料要通過各種管道外流,就會被這層薄膜阻擋或記錄。

在端點上,要實現這個假想的端點包覆薄膜,不是那麼容易,須要有足夠的軟體技術才能達成,舉例來說:我們可以在Windows上自由地使用USB設備,而原始的Windows並無假想的端點包覆薄膜,若是想要在USB設備上覆蓋一層端點包覆薄膜,就必須使用特別的軟體技術” 調整” Windows的即定行為。

總之,採用多種的軟體技巧,可以”調整” Windows的行為,實現虛擬薄膜,對電腦外接管道進行端點包覆的保護。

- [金鑰流]文件加密保護

有些人在端點防護上,篤信文件加密是最安全的方案。理由是,文件既然被加密,即使外流出去,別人也無法解密使用。

常見的文件加密,通常使用公開金鑰架構來做加、解密。例如可以應用在:筆記電腦上的硬碟防護,這樣即使不小心遺失了電腦,也能保障電腦內部的文件不會被取出;或是應用在加密虛擬碟、個別檔案的加密…等,這樣即使惡意人員入侵電腦後,取得的都是加密過後的檔案。

當然加密文件的保護,也會產生一些衍生的問題,例如:可能會改變部份的使用者操作習慣。此外,若技術上設計不良,也有可能干擾應用程式,造成檔案毀損等問題。

- [環境流]環境隔離保護

電腦通常只是處理問題的工具,希望每天都能正常地工作,例如:昨天順利地使用電腦處理了一堆文件,收發了一些電子信件,今天也預期電腦能夠正常的完成工作。

這種期望是建立在”電腦中的工作環境不變”的情況下才能實現,事實上,我們可能有意或無意地在電腦上安裝軟體,或是利用方便的電腦硬體接口(例如:USB),改變電腦上的硬體配置,這些動作,都會改變電腦中的工作環境,導致昨天沒問題的電腦,在今天就罷工了。

保持正常工作的電腦環境不變,是一個很好的資訊安全概念,早期的網吧服務,有些廠商使用了”還原卡”,在客人離開電腦之後,會將作業系統還原成原本的初始狀態,這就是讓客戶每次上網時”電腦中的工作環境不變”的實用例子。

我們一般在公司用的電腦環境,現實上無法像網吧般一成不變,環境會一直改變,例如在軟體上可能會有Windows Update等更新,例如:員工可能經由網路有意或無意下載軟體,這些來路不明的軟體通常是導致電腦不穩定的元兇,此外,使用者也有可能透過USB新增硬體裝置,而這些動作,都會改變電腦上的硬體,硬體的變更也可能間接導致電腦的不穩定。

環境隔離的重要目標,不僅是希望能控制環境,更希望能維持使用工具的彈性,不要讓這樣的隔離工作,影響正常的使用方式,因此,如何區分好的或是壞的環境增量,就是一大挑戰挑。

- [記錄流]行為監測

記錄也是很好用的手段,一般來說分作兩部份,第一部份,就是要取得電腦運行或使用者的操作記錄,而這些記錄可能來自Windows本身的Event Log等記錄,常見外部的資安鑑識公司,主要就是使用Windows系統提供的記錄,進行入侵鑑識。安裝了X-FORT系統,會有更多的操作行為記錄更完整,更容易還原當時操作行為。

行為與記錄的第二部份,就是行為即時反應,例如:使用者插入不合法的USB外接碟,會馬上在端點產生記錄,而這個行為會依事先定義的規則,進一步的反應。如:通知IT主管,或是彈出警示訊息,或鎖定使用者電腦等。這樣由行為而來的連鎖反應,就是EDR(Endpoint Detection and Response)。"

使用EDR的好處是,不用常常稽核記錄中發生了什麼事?要如何對應?而是事先將特別的記錄發生時,後續要處理的流程事先定義好,當資安事件發生時,就會依照事先定義的規則,自動反應,防止進一步的傷害。

- [智慧流]自適應環境

傳統資安政策不易變通,在現實操作上,常會因為例外的情況,需準備很多規則應對。所以能夠自動地適應這些例外的情境,就考驗資安工具的廣度與深度了。

舉例來說:如果員工忽然生病,只能在家工作,必須使用VPN連回公司,那麼,在遠端工作的模式下,可能需要"自動"切換成更嚴謹的權限。又例 如:出國到各地的分公司,控管權限也須主動依工作內容進行調整。又或在禁用USB的研發單位,因工作需要,可以向主管申請,臨時開放部份權限。

這些工作我們都可以交由自適應政策處理,讓我們有更多時間處理其他問題。

縱深防禦,多層次保護混合工作模式

-

操作方便性

需要縱深防禦,多層次保護,才能應付多變的現實問題,例如:我們可以使用端點包覆的技術來保護保護電腦的USB設備。如果這樣做,員工可能會投訴無法使用 USB,讓他的日常工作很難推行。

依據縱深防禦的對策在禁止使用的前提下,進一步允許該員公必要時向主管申請例外權限,開放寫出檔案至USB外接碟,再交給客戶。

如果上面的方式仍無法滿足業務需求,在方便性的考慮下,我們就必須考慮完全開放使用外接儲存媒體,並保留寫出行為的記錄,甚至備份寫出的檔案。以供在事後稽核時,查詢寫出檔案的証據。在現實上,大部份的端點防護手段,多少會造成使用者的不方便。而不同的業務單位,可接受的控管條件也不盡相同,所以多層次的混合保護模式,才能在資安防護及操作方便性中取得平衡。 - 深度的防護

另一種情況,是像雞尾酒般組合不同的手段,來進行深度的防護,使得入侵竊取資料的途徑更加困難,須突破重重關卡,才有機會取得資料。

在X-FORT上的縱深防禦例子,可以說明如下:入侵者先執行一段程式或Script才能進行入侵。不論應用下列X-FORT哪一種功能,都有機會的阻擋駭客程式執行軟體白名單或)軟體安控,如果入侵程序屬於白名單內的程式,應用程式執行記錄,也會留下程式的執行記錄。

對重要文件事先加密、將文件保存在加密虛擬碟,或將文件放在防駭目錄、啟動誘餌檔案的寫入觸發…等手段,也可以即時的保護電腦中的資料。其中誘餌檔案,一但被任何程式或人員異動檔案,就會立即凍結該執行程式。

多樣化的縱深防禦,會使得攻擊更加困難,利用不同技術,不同的防護角度,進行防護及偵測,使得惡意竊取變得困難重重。

異地工作問題與挑戰

攜帶電腦出差到外地,可能有當地的習慣及法規要遵循。可以用連入管理伺服器為依據,或是依取得的IP 決定是內網或外網,這些都可以供我們判斷這台電腦是否到外地工作。

居家工作使用家用電腦,配合VPN遠端登入公司電腦,經由遠端登入即使用VPN條件,判斷符合上述情形。

因此,比較好的解決方案,是事先訂好這兩類的對應資安權限,在異地工作時,自動切換防護的範圍及手段,這樣不論是將電腦攜出,或是由外部遠端操作電腦,都可以透過縱深防禦中的自適應環境,得到安全的防護。

結論

前文我們提到可以使用不同的手段,進行端點的資安防護,也提到在不同的環境下,能夠更有智慧的適應不同的環境,而不須人工介入。