近年來在資安意識日漸高漲的趨勢中,零信任架構 (ZTA, Zero Trust Architecture)一詞不斷出現在我們眼中,相關之產品與應用亦相應而生,那怎麼樣做是為零信任?事實上零信任目前仍在持續發展逐步成形階段,但其根本概念與核心是相同的。

整理出部份基本原則作為參考:

- 將所有的資料、服務、裝置、軟體、網路…等,皆列為零信任的範疇之下

- 授予有限的存取權限,亦即提供工作所需最低之必要權限

- 不斷重覆查證是否應繼續信任(記錄、稽核)

- 不信任單一信任網路位置或身份,亦即是改變傳統的邊界防護概念

當然零信任的原則核心不僅僅於上簡述,也正因其仍在持續發展逐步成形階段,但其重要程度可從各國推動的進程可以窺見,例如:2022年1月美國通過聯邦零信任戰略草案,該戰略主要聚焦在五大面向:身份識別、裝置管理、網路、應用程式管理與資料,而台灣、日本、歐盟、中國...等國家亦皆有其相應的政策與方法來進行執行與規範。

由此可以遠瞻到零信任不僅是一個潮流更是一個趨勢,那在此趨勢下X-FORT提供了哪些服務可以採取相應的措施得以協助客戶伙伴來因應,我想也是大家想了解的部份。

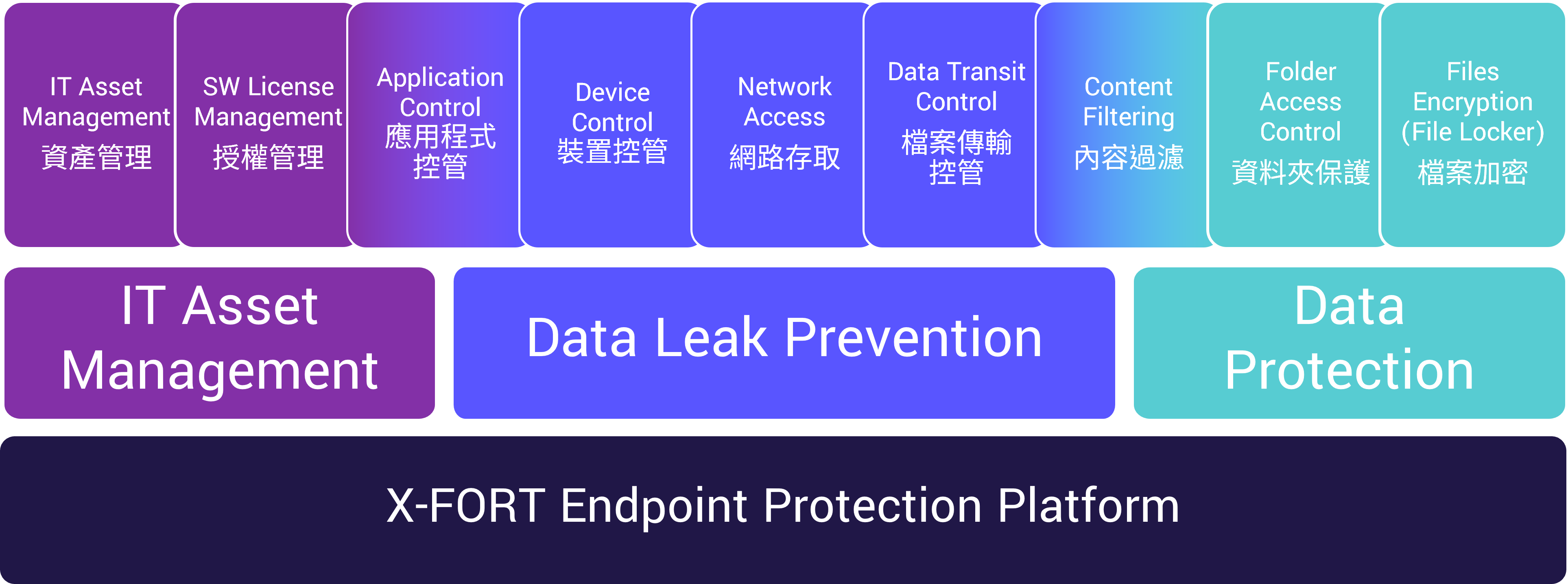

X-FORT產品是涵蓋Data Leak Prevention、IT Asset Management、Data Protection、EDR之產品,可以提供相應服務的功能是相當廣泛,本次我們聚焦在DLP的部份介紹。

首先我們從軟體、硬體、無線網路來說明可能有何威脅存在:

- 軟體:惡意的軟體攻擊(駭客、勒索病毐),未經授權的軟體安裝(版權軟體),傳輸軟體(雲端、FTP)

- 硬體:個人儲存設備(USB碟、外接碟、手持式裝置),個人列印設備,未知的新型裝置

- 無線網路:未知的不明來源WiFi(MITM中間人)

上述三種分類產生的情境可再分為有意的人為(惡意員工、駭客、商業間諜),無意的過失(誤觸病毐、自行安裝不明來源軟體、使用不明來源WiFi網路..等),無論是何種情境下產生威脅對企業產生的損失皆是相同,正因損失是相同因此零信任的概念便油然而生,亦即提供工作所需之最低必要權限。

以下將分別說明三個分類X-FORT如何進行對應方案:

軟體 (軟體硬體零信任)

- 應用程式控管

此功能的概念是將使用者裝置內之己安裝軟體進行列管為白名單,並進行鎖定動作,在進行鎖定後無論是有意或無意的未知或不明軟體安裝執行,皆會被禁止並留下記錄,亦即預先不進行信任軟體的方式來確保裝置環境安全。 - FAC資料夾防護

|

功能 |

說明 |

|

限制異動副檔名 |

|

|

信任應用程式 |

|

|

例外處理名單 |

|

|

定期備份 |

|

可依工作所需最低必要權限概念進行存取資料夾零信任防護,有效遏止未知不明或不必要程式之存取。

硬體

- 裝置控管Lockdown

此功能的概念是將使用者裝置內之裝置進行快照列管為白名單,並進行鎖定動作,在進行鎖定後未於白名單內的裝置會阻擋(非信任),以防止未知的設備進行存取或竊取破壞。 - 外接式儲存裝置控管(註冊)

可透過預設禁止,僅可以使用註冊的外接儲存裝置

無線網路 (無線網路基地台控管)

- 可以進行信任之無線網路基地台控管,非信任之無線網路基地台無法連接使用,防止未知的MITM中間人造成資料洩漏與損失。

零信任架構為一個持續發展逐步成形的趨勢,X-FORT系統亦隨著此一發展過程不斷的開發與創新,本次也藉由X-FORT 軟體硬體零信任的功能簡略的說明介紹,期望能提供予各位參考發想。