您是否正在努力利用現有系統,整合各式工具,實施以數據為中心的零信任架構? 那你並不孤單,資安業界分析顯示,零信任採用的主要障礙之一,就是可利用的Context散落於各個系統之中。

零信任組成架構

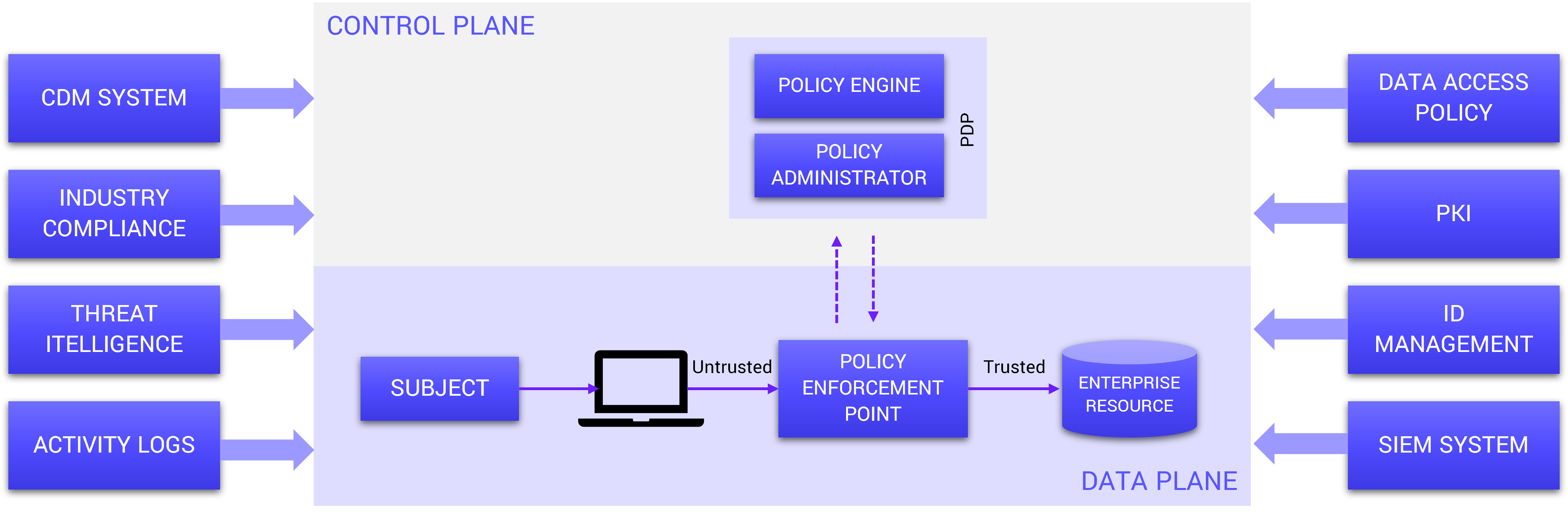

我們先了解一下零信任架構的主要組成元件

資料來源:https://doi.org/10.6028/NIST.SP.800-207 (P.9)

政策引擎 Policy Engine (PE)

政策(Policy)引擎是零信任體系結構的核心組成。政策引擎決定是否授予對網路中任何資源的存取許可權。它依賴於企業安全團隊精心編排的策略,以及來自外部來源(如安全資訊和事件管理 (SIEM) 或威脅情報)的數據來驗證確認活動情境(Context)。然後,根據企業定義的參數授予、拒絕或撤銷存取許可權。政策引擎會與執行決策的政策管理元件通信。

政策管理員Policy Administrator

政策管理元件負責執行政策引擎決定的存取決策。它能夠允許或拒絕存取主體和資源之間的通信路徑。一旦政策引擎做出存取訪問決策後,政策管理通過通信,通知第三個邏輯元件,政策實施點(policy enforcement point)來啟動允許或拒絕該存取階段。

政策落實點Policy Enforcement Point

政策落實點負責啟動、監視和終止使用戶者與企業資源之間的連接。從理論上說,這被視為零信任體系中的單獨強制控制元件。在實務上,政策實施點有兩個方面:

- 用戶端,可以是筆記型電腦或伺服器上的代理服務

- 資源端,充當控制訪問的守護閘道

政策引擎用來判斷的情境(Context)是動態適應的,風險是持續評估的,而活動恆常監視。這也是NIST一直強調的零信任,並非過去信任代表未來就不再質疑了。

零信任施作的困境

混合工作需求上升迫使安全團隊立即部署新的解決方案,從而增加了現有的數據保護工具種類。這些不同的解決方案可以是位於入口/出口端 (如:DLP/CASB/EPP/UEBA),應用已知規則努力分析敏感數據與使用者、應用程式和設備之間的交互作用與關聯。不幸的是這樣情境,可能會讓零信任施作面對幾個困境:

首先,這些數據與獨立的解決方案之間相互作用的地方,例如端點上傳送檔案,給零信任帶來了真正的問題。由於發生的活動紀錄,會在端點設備上,網路出口設備,代理伺服器等,這會中斷數據流的連續性,失去可見性,發生策略配置誤判或錯誤。 零信任依賴於有關使用者、應用程式、數據和設備的感知情境。

維持零信任的關鍵就是持續監視情境與活動以檢測異常事件。持續情境感知是政策引擎(PE)自適應動態評估風險的基礎,用於決定使用者是被授權存取,以及授予多少程度存取許可。如果忽略了數據敏感度及其使用權限,就喪失了零信任主要精神。

其次在現實的混合工作場所的世界,使用者從公司資料庫中下載數據,將其貼上到任何端點上的臨時文件中,將其傳輸到外部裝置,雲端空間;並可能與外部合作夥伴分享共用。敏感性檔案很容易進入非受管理的設備和未經授權的雲端服務空間,公司從此對數據失去控制。政策的強制落實點(PEP) 在端點上的控制有效性,與活動紀錄的關聯性,都會比從其他地方的交互關聯分析結果,要來的更有效正確。

數據控制為基礎,落實到端點PEP

Forrester Research建議平臺首先建立以數據控制為基礎的核心流程,並落實到端點PEP,能夠更好地實施控制和更明確行為活動監視。不但增強數據的可見性並使追蹤更加一致,還能夠使安全性政策對使用者透明,降低作業阻礙。

首先包括集中統一數據探索、分類、控制,和某種形式的數據外洩防護和加密保護。初始數據探索、分類的部署,可為組織提供有關敏感數據的來源、傳輸和存取訪問位置的關鍵參考。使安全團隊能夠更輕鬆地在組織的混合工作場所中實施零信任。然而單單將 MFA 技術應用到使用者存取或網路存取驗證上已經不夠了。一旦用戶獲得授權訪問許可權,控制數據的使用方式也同樣重要。

在用戶端上根據業務需要,應該具備對複製、剪下/貼上、共用和存儲敏感檔實施控制。對檔案本身的保護始終存在。加密和檔案本身防護顯然需要基於explicity的模型,除非額外規範,當使用者建立或修改敏感檔案時,應該自動加密。這是真正的堅持永不信任,始終驗證原則。