於5月11日CYBERSEC 2023台灣資安大會 ”金融資安論壇”,金管會資訊服務處林裕泰處長以”展望金融資安行動方案 2.0”進行主題演講,同場,並且有幾位金控資安長在現場資安專題分享。藉本篇文章,把金融產業重視的資安層面各項推動措施的觀察與心得,就以下幾個議題,進行分享。

- 深化核心資料保全及營運持續演練

- 鼓勵零信任網路部署,強化連線驗證與授權管控

- 擴大導入國際資安管理標準及建置資安監控機制

- 擴大資安長設置,定期召開資安長聯繫會議

強化資料保全機制

資料大致存放在資料庫(DB)或檔案。

- 保護資料庫(DB)

資料庫存在於機房IT人員管制的伺服器,受到嚴密的保護與專人監管,為防止外部入侵,並且採取微型化的防禦措施。

在使用機敏系統存取資料庫時,例如存放款業務系統、交易核心系統時,資安防護措施可進入唯讀模式,禁止使用剪貼簿、另存新檔或列印等各種操作取出資料。使用期間,畫面可用螢幕浮水印顯示資料保護警語及特殊編碼。資料保護警語用於落實資安政策宣導與員工教育訓練。

- 保護檔案

需要保護的檔案,例如:消金企劃案、個資檔案、供應鏈合約、內部會議簡報、工作報告資料等,通常分散存在於各部門使用者的電腦,IT人員無法像機房伺服器一般等級的嚴密防護直接控管。顯見機敏檔案的保護,有更高的難度,金融機構運用新興科技作業規範第二條內容要求”傳輸及儲存客戶資料或敏感資料至雲端服務業者,應採行資料加密或代碼化等有效保護措施及訂定妥適之加密金鑰管理機制”。

首重源頭保護檔案,資安防護措施包含事先掃描電腦內的指定磁碟或資料夾,對全公司電腦發動掃描,將重要的檔案類型自動加密。加密後,便只能在公司配發電腦才能使用。檔案即使遺失或遭竊取,也不擔心資料外洩,從源頭保護好檔案。

零信任架構

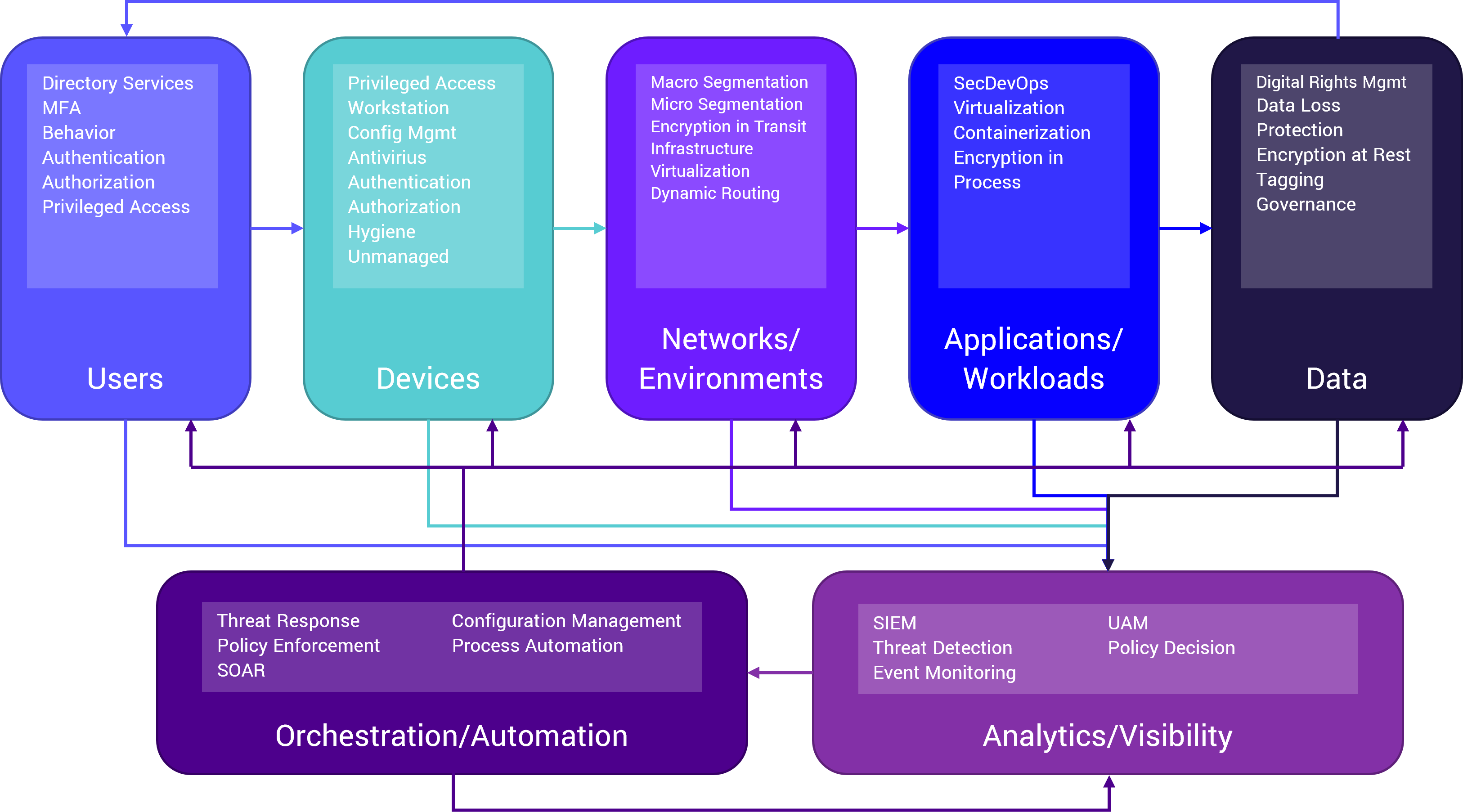

零信任概念歷經10幾年發展,2020年美國國家標準技術研究院(NIST)正式頒布標準文件SP 800-207:零信任架構(Zero Trust Architecture, ZTA)。在CYBERSEC各演講場合,不下5位講者論述ZTA資安架構,美國國家安全局於2021年5月發佈的零信任架構(ZTA)指引,更進一步擴展成以下的流程、技術及架構:

資料來源:CISA (Cybersecurity & Infrastructure Security Agency 美國網路安全和基礎設施安全局)

https://www.cisa.gov/sites/default/files/2023-01/Zero_Trust_Principles_Enterprise_Mobility_For_Public_Comment_508C.pdf

- User Zero Trust (使用者零信任)

認證、驗證及管理使用者為任何零信任策略的第一個基礎,使用多因素認證技術或生物特徵認證技術。

- Devices Zero Trust (設備零信任)

需要傳統的端點安全解決方案、設備安全控管方案,設備隔離阻絕方案以利管理在零信任安全架構中所有的設備。

- Network Zero Trust (網路零信任)

應用服務分區、網路分割或微分區等技術控制有所發展。

- Application/Workload Zero Trust (工作流/負載零信任)

整個應用服務上是零信任控制,連接或應用程式和組件都視為威脅向量,必須經過認可及驗證,例如公有雲服務中運行的Workload就是一例,例如IP與公司對鎖等機制。

- Data Zero Trust (資料零信任)

零信任安全架構除了使用者外,整個零信任的控制頂點是資料安全。資料內容濾與分類在此顯得至為關鍵,而靜態儲存或傳輸加密保護亦是Zero Trust安全架構方法的關鍵部分。

金融產業採用基於零信任機制的DLP解決方案,來幫助防止機密資料外洩,對於公司配發設備,可以啟動軟體白名單,來禁止執行所有未知程式。避免使用者在外因社交攻擊而誤執行惡意程式,或是公私混用,下載公司未購買的版權軟體。硬體部分也是相同道理,可禁用所有未知裝置,只能使用公司配發的外接裝置。避免使用者在外,被任意串接來路不明的設備。另外,為了避免使用不明WiFi個人手機上網,可設定WiFi基地台白名單,確保使用者只能用公司WiFi來上網,當設備嘗試連入公司環境時,除搭配使用者自身的雙因子認證之外,也會檢查是否有安裝X-FORT用戶端程式,來確保只有公司設備才能連入,實現裝置結合網路的零信任。使用者與設備連入公司網路後,也依照其身分、所在位置,限制可存取的內部伺服器。例如,在公司內,可存取各種系統,但若在家工作,則只能存取機密等級較低的公司入口網、客服系統、知識管理系統,而不能接觸機密等級較高的存放款業務、交易核心等金融機密系統,以確保敏感資料不會因電腦在外而遭滲透,或被用於橫向移動。

ISO 27001

金融業者導入ISO27001國際資安標準與國際接軌,建立ISMS資安管理制度,在人員、文件、資料、軟體、硬體、網路通訊、實體環境等面向,就相關作業流程訂定資安管理規範進行管理。在2022年發佈的新版ISO27001:2022,ISO27002:2022大幅加入要求DLP控制項的章節,應對方法包含盤點出營運作業流程,含有營業秘密或個人資料的檔案或文件,建立零信任機制。另訂控制項要求遠距上班的情境之下,有效防止資料外洩的措施。

資安長聯繫會議

金管會要求符合條件的金融機構,必須設置副總層級的資安長,以統籌資安政策推動協調及資源調度,隨著金融資安行動方案 2.0 的提出,2022年底更正式擴大每半年定期舉辦資安長聯繫會議,分享資安政策與管理相關經驗。不論是保護營業秘密及個人資料、ISO 27001國際資安標準、ISMS制度建立與精進、人員教育訓練與落實制度、資安防護機制技術面導入解決方案,資安長是這些組織任務架構的頂點,也是成功的重要關鍵。而金融業資安長聯繫會議,每半年舉行一次,針對重要推展事項,不論是主管機關的資安監管要求、資安事件情報與對策分享,更為金融業資安長產生聯合力量的龐大效果,為企業持續營運(business longevity),注入強心針,發揮關鍵作用。