傳統DLP主要聚焦於資料外洩事件,但根據MITRE內部威脅研究和解決方案小組 (MITRE Insider Threat Research & Solutions) 的研究發現,在資料外洩前,會開始浮現潛在風險指標(Potential Risk Indicators, PRIs),因此在平常觀察使用者異常行為會更有效益。

MITRE 研究統整了24 種資料竊取與76種規避控管的技術,例如:

- 使用手機翻拍螢幕畫面、列印紙本資料後帶出公司

- 將檔案儲存於郵件草稿中,待回家後存取

- 利用即時通訊軟體傳出檔案

- 將檔案上傳至公司對外伺服器,待回家後下載

- 傳統的 USB 隨身碟寫出、藍牙傳輸等檔案寫出管道

然而,更值得警惕的是這些行為發生前的「規避策略」與「偽裝技巧」:

- 試圖探索公司監控系統並尋找繞過方法

- 系統性蒐集超出工作範圍的資料,存放於個人或私人資料夾中

- 使用檔案混淆技巧,例如將敏感資料藏匿於ZIP檔內、刻意變更檔案類型

- 分時分批傳輸資料、穿插在日常工作中,降低異常偵測機率

- 使用公用電腦、私人電腦、私人 Wi-Fi 等不同裝置,規避公司控管

- 甚至使用 PowerShell、CMD、批次指令進行自動化的資料竊取行為

這些行為往往藏匿於看似正常的日常操作中,惡意員工與一般員工的操作行為在表面上並無明顯差別。真正的差異在於,惡意員工會持續「試探」,而正常使用者雖然偶而用到竊取或規避技術,但不會反覆使用。

X-FORT:全面記錄、精準分析,揭露潛藏的威脅行為

為了協助企業掌握這類微量異常與潛在風險行為,X-FORT 的使用者行為記錄,能從多個層面記錄電腦上的操作活動:

裝置與本機操作記錄

- 外接式儲存裝置(USB、印表機、智慧型手機)

- 列印成紙本記錄

- 檔案建立、複製、搬移、刪除與更名記錄

- CMD / PowerShell操作記錄

網路活動記錄

- 網路共享、郵件、即時通訊傳輸內容

- 雲端硬碟、瀏覽器檔案上傳行為記錄

- Wi-Fi基地台使用情況

資產與檔案管理

- 軟硬體資產盤點與異動追蹤

- 檔案內容分類標籤、風險評分

案例分享:從LINE傳檔異常,到發現資料竊取行為的全貌

讓我們透過一個模擬情境,看 X-FORT 如何在資料外洩事件中發揮作用:

事件背景

| 某日資安團隊收到警報:某業務人員近 30 天內透過 LINE 傳出有敏感內容的檔案。向主管、人事經理報告後發現,此員工已於上週提交離職申請。資安長要求此事需詳加調查,進一步分析該人員近期所有活動記錄 |

調查流程與發現如下:

|

從諸多面向,確認該人員在資料外洩前,有許多符合MITRE 潛在風險指標PRIs的規避策略,屬於有目的性的主動「惡意內部威脅」。

與高階主管報告後,進行以下處置。

- 即刻處置: 停用系統帳號、扣留設備、保全證據

- 內部檢討: 檢視監控制度、權限控管、加強資安意識教育

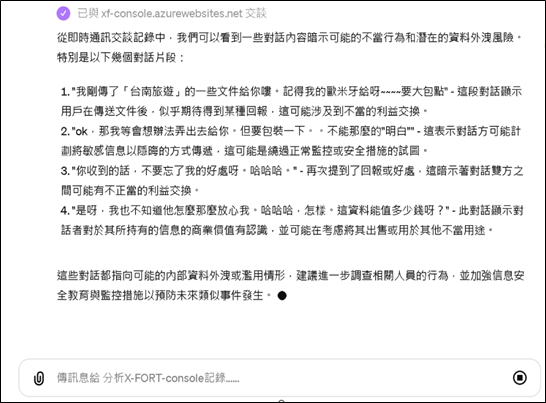

UAM使用者行為記錄結合生成式AI,降低內部威脅的識別與遏阻時間

面對日益複雜的內部威脅手法,單靠人工分析難以即時偵測與遏阻。X-FORT 具備多面向的使用者行為操作記錄與電腦活動記錄,結合AI自然語言查詢與生成式AI工具,協助企業從日常行為中提取出高風險操作訊號,建立一套可預警、可追蹤、可稽核的資料保護機制,協助資安人員、主管在資料外洩時掌握更多情報,作出正確決策。