內部威脅無論是有意還是無意,都會對組織構成重大風險。從數據竊取到意外洩露,這些安全事件可能導致嚴重的經濟損失、聲譽損害和法律後果。與現在一樣,組織越來越依賴資訊系統來管理數據,採用有效的監控解決方案來盡可能降低這些風險。

內部威脅與外部攻擊不同,因為它們來自受信任的員工、承包商或有權存取組織系統的合作夥伴。這些威脅行為者通常更了解內部環境,擁有對系統的合法存取權,因此很難被發現界定成外洩。如果不對用戶活動和網路行為進行適當的監控,組織可能無法注意到異常情況,一直到為時已晚。

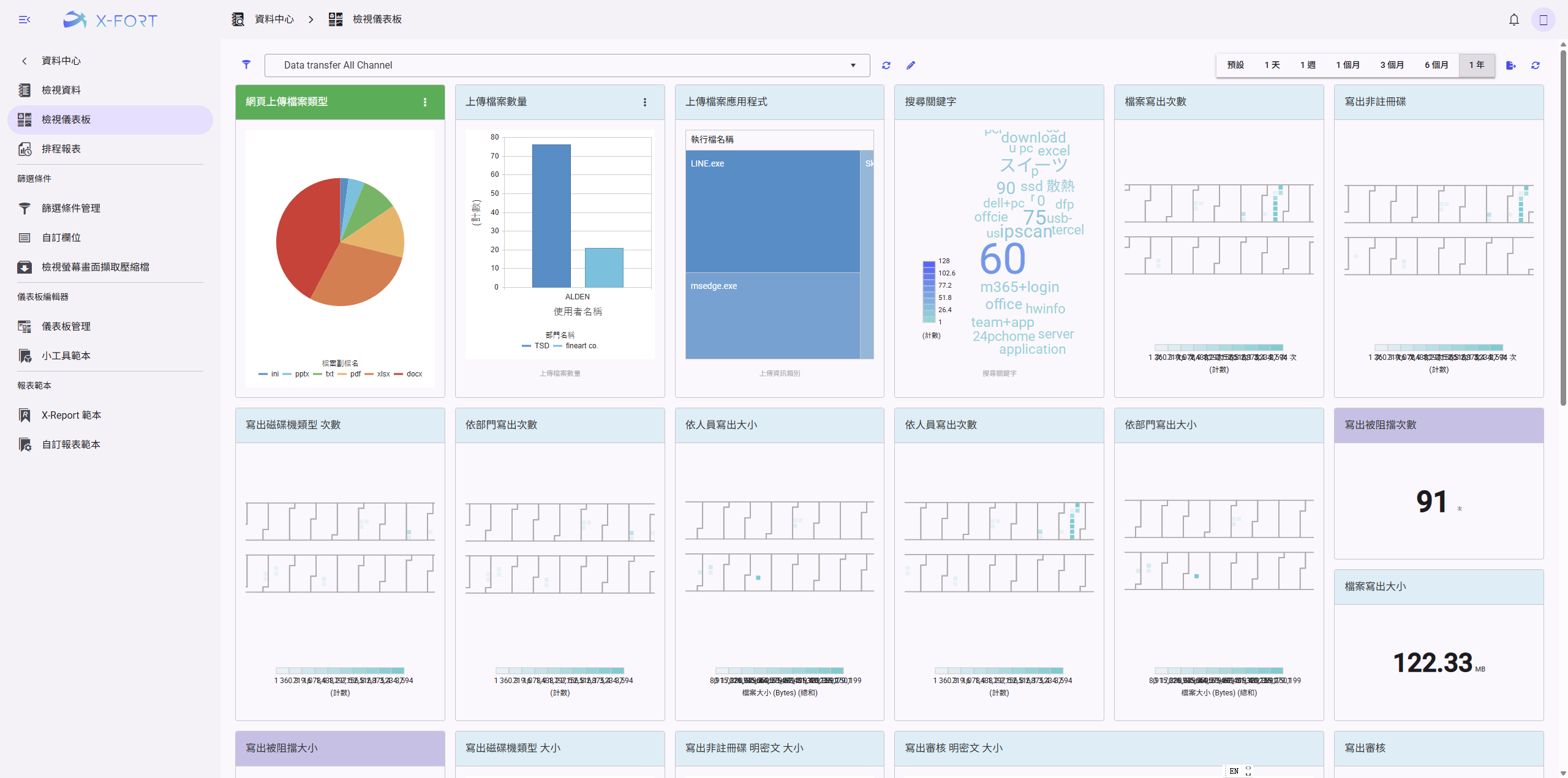

但是藉助正確的工具,如行為數據整合儀表板和基於行為活動的熱力圖,組織可以全面、即時的瞭解潛在的內部威脅,為偵測可疑活動提供即時可見性和分析。本文將說明組織如何利用這些工具來加強其安全機構,並主動管理和解決內部威脅。

UAM 與 UBA的關係

在進行分析之前,首先利用User Activities Monitoring來蒐集使用者的所有活動資訊,具備這些資訊之後,可以進一步進行User Behavior Analytics。

用戶行為分析(UBA)是一種網路安全流程,專注於通過監控和分析組織網路內的用戶活動和行為來檢測內部威脅。通過利用進階演算法分析,UBA 可以識別使用者互動的模式並突出顯示與過去行為的偏差。這些異常活動可能包括非常規的登入時間、未經授權的資源存取;或者文件下載量的突然增加。UBA 的即時偵測,快速發掘數據洩露潛在威脅方面,使安全團隊能夠採取主動措施。這種主動的方案是透過防止惡意活動升級擴大為重大安全事件,來增強組織的整體安全態勢。

用戶行為分析涉及追蹤和分析使用者和實體(設備、資訊系統)互動的行為,以識別組織內潛在的網路攻擊、數據洩露企圖。

通過監控員工的行為,UBA 可以發覺傳統安全措施可能遺漏的內部威脅,從而為您提供主動的網路安全方法。

內部威脅的行為因素與技術成分

高效的內部威脅檢測需要對人類行為警惕性和先進技術解決方案的平衡組合。這種協同作用使組織能夠有效的識別和減輕潛在風險:

人類行為因素:

- 行為分析:訓練有素的人員可以觀察到異常的行為模式,和員工行為的變化,這些變化表明可能存在內部威脅。行為分析依賴於對個人行為的背景和細微差別的理解,這需要行為、心理專家的參與。

- 吹哨者計劃:建立舉報人計劃鼓勵員工報告可疑活動。這種人為因素確保可以直接從與嫌疑人互動發覺內部威脅資訊。但有可能會造成文化衝擊,衝擊職場作業環境。

- 文化意識:創造一種鼓勵開放式溝通並強調安全重要性的文化,有助於早期發現。重視安全問題的員工,有助於建立更完善的內部威脅防禦。

數位技術因素:

- DLP與資料監控工具:先進的工具可以監控數據存取、傳輸和使用方式,以識別未經授權或其他可疑的活動。這些工具提供僅靠人工觀察可能會錯過的見解與現象。

- 用戶和實體行為分析(UEBA):UEBA 解決方案分析使用者和實體行為,以檢測與規範的偏差。它們可以發現人類分析師難以識別的連結和相關性。

- 安全資訊和事件管理(SIEM):SIEM 平台匯總和分析來自各種來源的安全數據,幫助即時識別和回應潛在的內部威脅。

- 機器學習演算法:利用機器學習演算法可以分析大量數據,以識別可能逃避人類注意的模式和異常。UBA 系統通常會提供這些演算法,隨著時間的推移而適應,從而提高其準確性,降低雜訊干擾與誤判。

- 端點安全解決方案:這些解決方案監控端點是否存在異常活動,例如未經授權的軟體安裝或存取。

人的行為需要借助觀察人文活動,金流調查等行為觀察。並不適合在UBA或DLP工具上分析。我們可以把使用者使用電腦設備的技術活動,依據可能外洩類型,設計成內部威脅指標,運用熱力圖等視覺化工具設計成儀表板。

內部威脅的指標

- 異常數據存取:存取與使用者角色無關的敏感資訊,或者在非正常時間存取系統。

- 檔案傳輸活動:將檔案傳輸到儲存媒體、網路空間、即時通訊、外部網站、轉寄至私人信箱等。

- 存取或驗證失敗:嘗試存取受限制的檔案或系統,並多次登入嘗試失敗。

- 檔案活動:複製、刪除與移動檔案的活動。

獲取活動資料來源

為了提供使用者系統活動的全面檢視圖,儀表板集中了來自各種數據的來源。

- 數據存取模式和異常通信高峰值,使用網路流量。

- 端點使用者活動日誌,追蹤設備上的用戶行為,例如檔案存取、軟體使用方式和網站存取活動。

- 用戶活動行為分析(UBA)建立正常行為的基線,並比較偵測異常情況。

- 使用資料外洩防護(DLP)系統,監控潛在的數據外洩或外洩嘗試的企圖。

視使用的工具整合性,一般的方案是端點DLP可以提供所有活動記錄,包含了UAM與資料保護(Data Protection),之後由分析平台(如UEBA, UBA, SIEM)進行進一步分析。如果端點DLP系統無法提供足夠的資料來源,那麼可能要依賴網路設備、伺服器日誌,無法像端點即時提供監控。

為內部威脅開發儀表板

安全團隊能夠使用精心設計的儀表板識別可能潛在威脅,並且採取反應措施。要包括的重要元素:

- 即時告警:對可疑活動發出提示警報,例如未經授權的訪問、大量檔案下載或可疑的登入模式。

- 用戶活動監控:每個使用者如何與重要系統互動的摘要,凸顯任何偏離於其正常時期的行為。

- 數據存取趨勢:明確說明哪些檔案被存取、由誰存取查看以及存取頻率。

- 行為異常指標:顯示明顯偏離預定行為基線的行動視覺指標。

使用熱力圖視覺化威脅指標

- 用戶活動熱力圖:顯示使用者在一段時間內如何與系統或敏感數據交互活動。在非常規時間或管制日期期間,標記高密度高熱點的活動圖,很容易發現。

- 檔案存取熱力圖:顯示檔案存取的分佈和頻率。對特定內部網站文件或資料夾的存取訪問異常增加,尤其是來自通常不處理該檔案的人存取訪,可能是內部威脅的跡象。

- 網路活動熱力圖:顯示網路活動流量樣板,可用於發現有問題的數據傳輸或不正確的外部連接。

- 地理區域熱力圖:顯示人們登錄的區域,強調來自奇怪或可疑來源的任何登錄。

- 搜尋的關鍵字:顯示使用瀏覽器搜尋的關鍵字,可了解使用者的想法與意圖。

內部威脅監控不是“一勞永逸”的活動。為了密切關注內部威脅,需要不斷改進。定期檢討和更新安全策略,進行必要的行為基線調整,並添加新的活動數據來源。

此外,對您的儀表板和熱圖進行定期稽核檢討,將有助於它們繼續有助於識別新的內部風險。