Sensor for Potential Indicators of Insider Threats

根據CERT SEI insider threat 計畫,提供分析用的Data Set分成五個檔案,logon.csv, email.csv, device.csv, http.csv, files.csv,其中

- csv 是用戶端連接的USB裝置;

- csv是所有與可卸除式媒體存取相關的檔案;

- csv 包含存取、上傳、下載檔案的網站。

提供這些活動記錄,供各界研究識別預測insider threat 的方法。

另外MITRE在2007, 2018, 2021, 實施大型應用行為科學實驗,在現實運作的實體公司,記錄所有員工真實的電腦活動,分析出24種外洩技巧,76種規避(偵測)技巧。

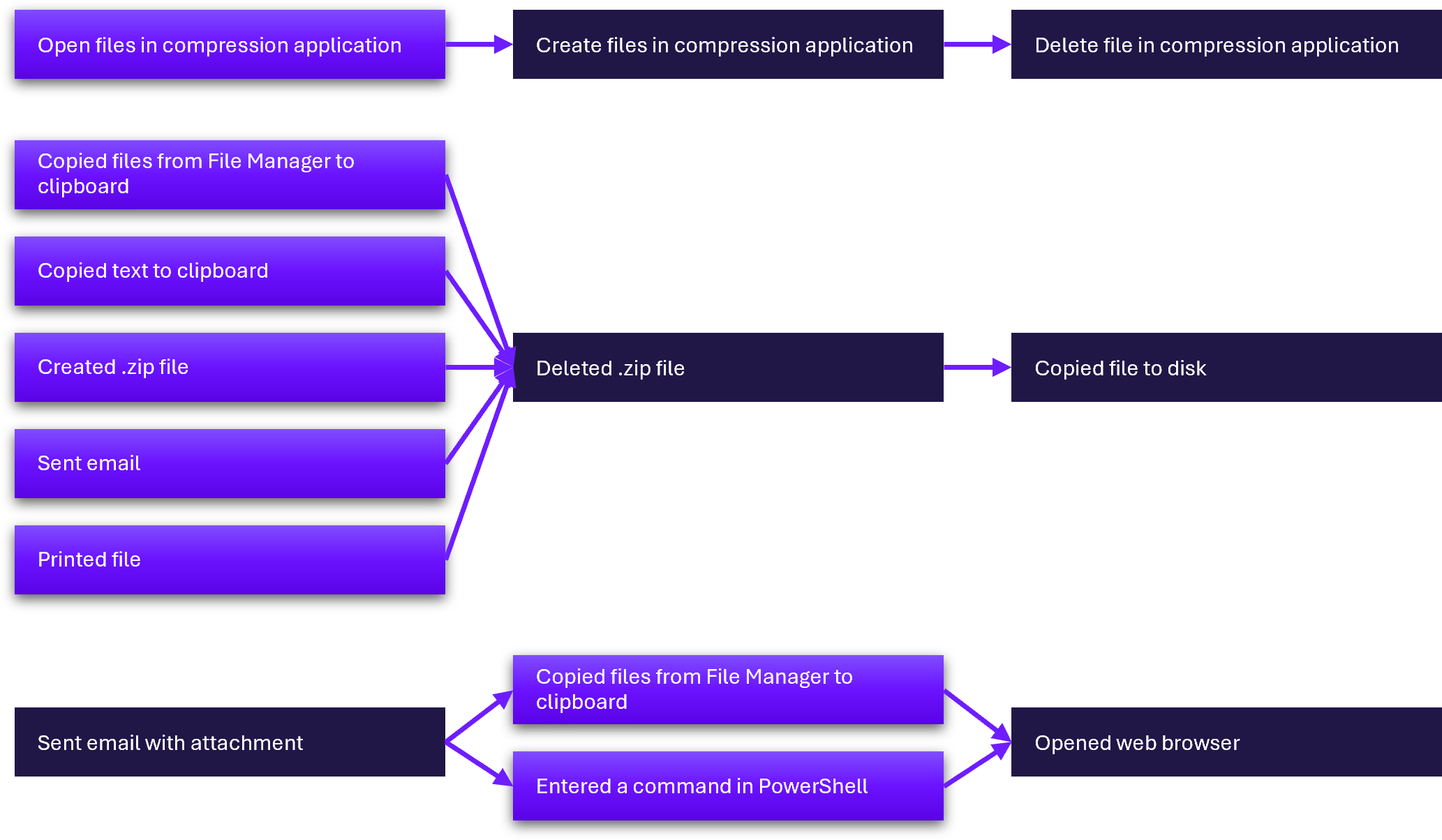

結論雖然沒有明確的活動指標可以單獨辨識成內部威脅指標(Indicator of insider),但可以監視潛在(蒐集資訊)活動(PRIs; Potential indicators of insider),提早偵測潛在內部威脅。該分析中惡意內部威脅的潛在活動順序,5個PRI 中4 個跟檔案活動有關,1跟網頁瀏覽有關。

在超級惡意內部威脅的潛在活動順序5中,8個PRI 中6 個與壓縮程式活動有關,2個與email有關。

結論一,由以上可以得見,不論這些潛在威脅活動順序,從惡意到超級惡意,外洩或隱藏技術,都包含剪貼簿活動、複製貼上、壓縮檔案、檔案操作、內部網路存取。

結論二,找出的PRI大都來自於 Endpoint Sensor (UAM solutions)而非網路封包活動。

結論三,PRIs 適用於遠端工作者 (Remote worker),同樣的適用On-Premise 企業內用戶。

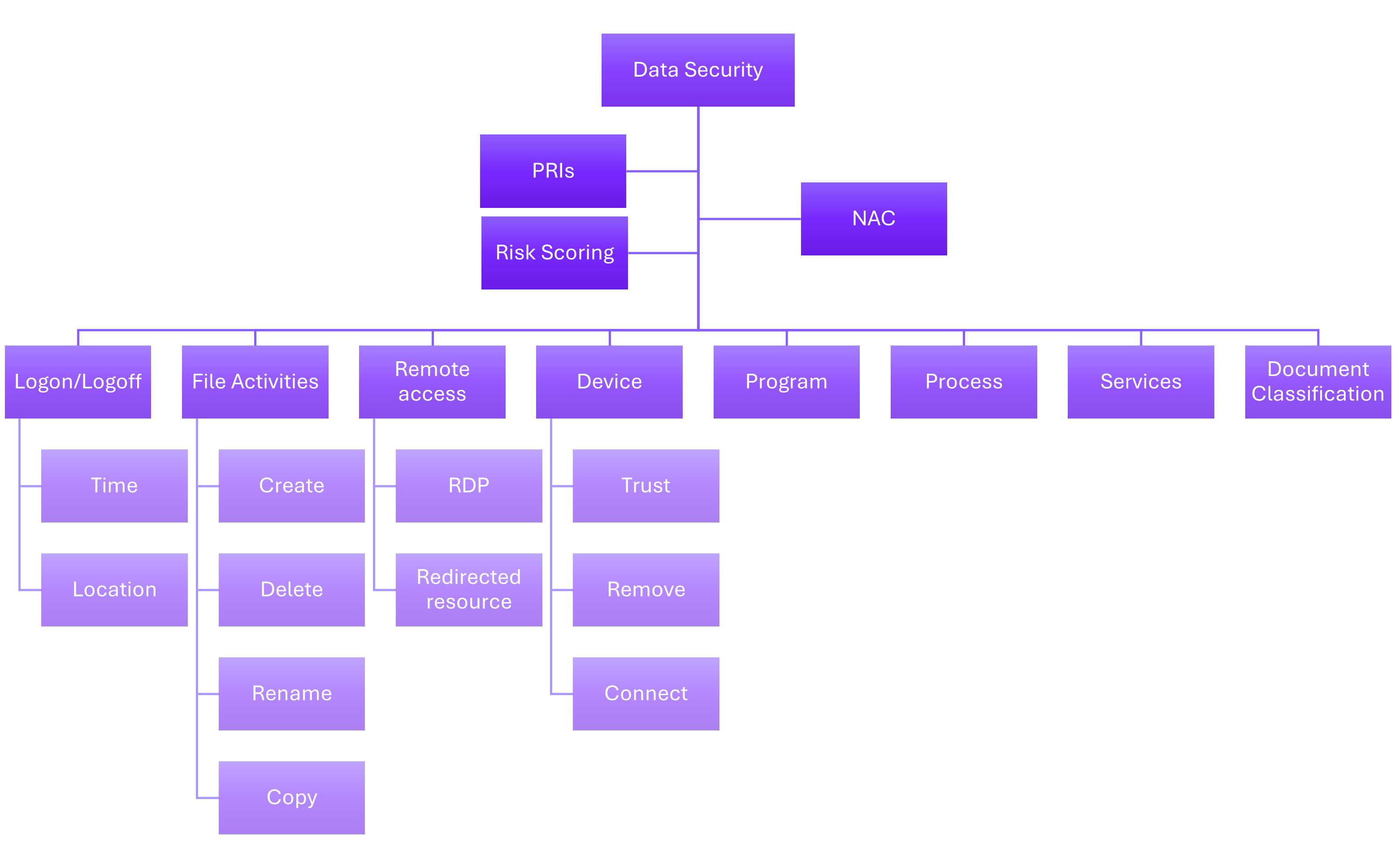

參考SEI 與MITTRE 實驗結果替內部威脅管理架框,建立可管理的PRIs。為了讓PRIs能在實務上發揮作用,企業需建立跨層級的資料匯流平台,整合端點、身分與網路層的感測訊號,透過UBA(User Behavior Analytics)模型持續學習使用者基線行為,對異常活動進行即時風險評分。當風險分數達臨界值時,系統可自動觸發DLP防護動作(如封鎖檔案上傳、警示安全人員),形成「偵測—評估—回應」的閉環式防禦流程。這種以行為上下文為核心的防護架構,能有效縮短從偵測到響應的時間,並降低誤報率。

在Endpoint agent 需要那些感應器蒐集資訊?

| PRIs | Cyber Sensor Needed |

| Abnormal login time / location | Windows event, DLP, UAM |

| Open files in compression application | DLP, UAM: User activities| File activities |

| Copied files from Windows File manager to clipboard | DLP, UAM: User activities> File activities, Clipboard activities |

| Bulk file downloads or copies | DLP, EDR: User activities > File activities |Browser activities |

| Data exfiltration via email or cloud | DLP, UAM: User activities| Network |

| Use of unauthorized USB device | DLP: User activities > Device |

| Launch of remote access tools | DLP, UAM : Remote access activities, application activities |

| Copied text to clipboard | DLP: User activities > Clipboard |

| Sent email | DLP, UAM: User activities > email, web mail activities |

| Printed file | DLP, UAM: User activities > Printing |

| Sent email with attachment | DLP, UAM: User activities > email, web mail activities |

| Entered a command in PowerShell | DLP, UAM: User activities > Dos and PowerShell |

| Copied file to removable media or external storage | DLP, EDR: User activities > File activities |

| Data compression/encryption before transfer | DLP: Content filter, file activities, application activities |

| Changes to file names or extensions | DLP, UAM: User activities > File activities > Rename |

Sensor 偵測的內容及其說明

- 使用者登入登出

- 遠端存取 Remote Worker

- 剪貼簿活動

- Copy from

- Paste to

- Text Content

- 寫出外接裝置的檔案活動

- 建立

- 複製

- 刪除

- 更名

- 裝置: 連接裝置,移除裝置的活動

- 執行中程序

- 應用程式

- 使用者執行程式活動

- 執行未經授權程式(Unauthorized Application)

- 執行不必要的程式(危險或占用資源)

- 服務:檢查必要服務,服務啟動狀態,或關閉不必要的服務

- 文件分類

- 瀏覽網站

- 下載檔案

- 上傳檔案

沒有單一個感測器可以檢測到內部威脅;它是收集來自身分、端點、資料和網路活動的融合。有了這些資訊組成條件,還能回饋到下列的應用

- 零信任裝置識別安全裝置存取條件

- 必要(或未)安裝的程式,如防毒軟體、端點安全防護,版本、更新狀態

- 必要(或不必要)存在的服務

- 必要(或不必要)執行中的程序

- 必須要連接中的(周邊)裝置、硬體元件

- 必要的系統修補、更新

- 風險評分系統,動態安全政策調整

- 文件分類與敏感性標籤

- 網站瀏覽上傳與下載檔案

- 即時訊息工具傳輸檔案

- 剪貼簿活動來源與目的地

- 建立以角色為主的使用者行為基準

- 具DLP 風險的記錄輸出Syslog

輸出至UEBA / AI 分析將事件關聯起來,以標記異常上下文(例如,寫出可卸除式媒體的檔案,來自於組織內部的敏感資產)。 風險評分和原則型 DLP 動作會將偵測結果變成可強制執行的終端政策反應,以防事態惡化。綜上所述,內部威脅偵測須結合多源感測與行為分析,透過PRIs與UBA的協作,可提前發現異常行為,強化企業的預警與防護能力。